تطبيقات أيفون وأيباد خاصة بمهندسي الشبكات والسيرفرات

تحدثنا في تدوينة سابقة عن أفضل تطبيقات الأندرويد التى من الممكن أن تساعد مديري الشبكات على أداء مهامهم اليومية واليوم سنتحدث بإذن الله عن أفضل تطبيقات اﻷيفون والأيباد.

PocketCloud Remote Desktop Pro – RDP / VNC / View: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تستخدم في الوصول عن بعد إلى أنظمة تشغيل الحواسيب والخوادم مثل لينكس وويندوز وماك عن طريق RDP أو VNC أو VMware View مع وجود خيارات عديدة للأتصال وتحديد بروتوكول التشفير المستخدم مع العلم أنه يستطيع العمل من خلال شبكات 3G/4G أو حتى شبكات Wi-Fi ومع ذلك يظل هناك العديد من التطبيقات المنافسة له مثل Remote Desktop Lite – RDP و VNC Viewer و Desktop Connect و iSSH – SSH / VNC Console و Remote Desktop – RDP و LogMeIn و GoToMyPC.

Scany – network scanner: تطبيق مميز يقوم بالبحث عن اﻷجهزة المتصلة بالشبكة ويقدم عنها معلومات تفصيلية ويقوم بإكتشاف اﻷخطاء ويقوم بفحص المنافذ الموجودة بكل جهاز بجانب قيامه بالعديد من المهام الأخرى, هناك تطبيقات أخرى تقوم بنفس الوظيفة مثل IP Network Scanner و iNet Pro – Network scanner و Network Diagnostics Utility Pro و NetTools, NetToolz و Net Status – remote server monitor و NetScanner و LanScan HD و SubnetInsightHD – Scan & manage your Wi-fi networks.

FTPManager Free: يدعم هذا التطبيق بروتوكولات FTP, FTPS, SCP, SFTP ويوفر ميزة تحميل ورفع ومزامنة ومشاركة الملفات مع الخوادم التى تعمل بالبروتوكولات السابق ذكرها ويستخدم بروتوكول SSH/TLS إفتراضياً وذلك لتشفير الأتصال بين الطرفين, أما عن أبرز منافسي هذا التطبيق فهناك iFTP Free و FTP On The Go Pro.

FileExplorer: يستخدم هذا التطبيق في إدارة الملفات الموجودة على خدمات التخزين السحابية مثل Dropbox و Google Drive و SkyDrive بجانب دعمه لويندوز ولينكس وماك وهناك استخدامات أخري له فمثلاً يستطيع أن يعمل أيضاً كـ FTP client و LAN Samba client وبذلك هو يوفر الوصول إلى الملفات من أجهزة الكمبيوتر والخوادم مثل NAS server.

SysMonitor for SAP: يعمل هذا التطبيق على مراقبة البيانات المهمة على أنظمة SAP الموجودة في الشبكة ومنه يمكنك عرض كافة المستخدمين المتصلين بالنظام وتفاصيل الأتصال المطبقة, كما أن هناك العديد من التطبيقات التى تقدمها شركة SAP AG المخصصة لأنظمة SAP مثل تطبيق SAP Business One و SAP System Monitoring وغيرهما.

SolarWinds Mobile Admin Client: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تقدم دعم شبة كامل للبنية التحتية للشبكات ويستطيع المستخدم أن يصل إلى الشبكة عن طريق RDP, SSH, Telnet للوصول للعديد من اﻷنظمة والخدمات بجانب توفيره لـ Real-time alert notifications, Infrastructure monitoring, Virtualization control, Incident report editing and searching, Secure Remote Access via security proxy, Mail System administration, Comprehensive Windows management, Mobile device administration, Directory Services, Backup system administration والعديد من المميزات اﻷخرى.

PC Monitor: على الرغم من محدودية هذا التطبيق المشفر إلا أنك لن تندم عندما تقوم بشراء النسخة الكاملة منه وذلك لأنه يقوم مراقبة والسيطرة على الحواسيب والتطبيقات والخوادم ويقدم تقارير عند حدوث أى مشاكل أو أى تغيرات ويستطيع التعامل مع Exchange و Active Directory و SQL و Hyper-V و IIS و VMware لكن ذلك سيكون مقابل دفع المزيد من المال (مرة أخري).

Vtrace: يصنف هذا التطبيق على أنه من نوع visual traceroute فيعرض للمستخدم عنوان الـ ip address المستهدف وقائمة بالخوادم المرتبطة به وموقع كل خادم على الخريطة, أما عن أبرز منافسي هذا التطبيق فهناك MyRoutersPro for iPad و Nice Trace – traceroute.

PowerShell Mobile Administrator: يساعد هذا التطبيق مستخدميه على اﻷتصال بالويندوز عن طريق الـ PowerShell.

Fing – Network Scanner: يتكون هذا التطبيق من عدة أدوات تقوم باكتشاف الشبكة المتصل بها ويقوم بفحص منافذ الـ TCP ويقوم بعمل ping للأجهزة التى تم اكتشافها داخل الشبكة و عمل traceroute و port scan و DNS lookup و Wake on LAN, أما عن أبرز منافسي هذا التطبيق فهناك NetSwissKnife و IT Tools – Wifi Network Scanner Traceroute, Ping,DNS, Whois و Network Toolbox و zTools – Network Utility و Network Ping و SuperPing و Deep Whois و IP Reference و DNS Lookup Plus و ezNetScan.

AD HelpDesk: يسمح هذا التطبيق للمسئول عن الشبكة باﻻتصال بـ Active Directory والتعديل على البنية التحتية الخاصة بالشبكة لكن هناك شرط وحيد لأتمام عملية اﻻتصال وهى الدخول عن طريق VPN.

SNMPmon: يسمح هذا التطبيق لمستخدمه بمراقبة جميع اﻷجهزة التى تستخدم بروتوكول SNMP.

RBL Status: تطبيق مميز يقدم لمستخدميه قائمة بالـ DNS blacklists وهذا من شأنه أن يحمي المستخدمين من الوقوع في فخ هجمات الهاكرز.

Subnet Calc: يعمل هذا التطبيق كحاسبة نستطيع من خلالها عمل شبكات فرعية وتقسيم الـ network/subnet/IP كما يمكن تحديد الـ CIDR و الـ netmask الخاص بكل شبكة تم تقسيمها سواء كان من نوع IPv4 أو IPv6.

Get Console: يعمل هذا التطبيق على تأمين الأتصال بالشبكة عن طريق استخدام بروتوكول SSHv2 أو Telnet أو TFTP, أما عن أبرز منافسي هذا التطبيق فهناك pTerm – SSH, Telnet Client and Terminal Emulator و vSSH.

IT Manager: يسمح هذا التطبيق بمراقبة وإدارة العديد من الخوادم المختلفة مع تقديم معلومات تفصيلية عن اﻷنظمة المستخدمة على هذه الخوادم, أما عن أبرز منافسي هذا التطبيق فهناك iCacti – Server Monitor.

Active Directory Assist Pro: يقوم هذا التطبيق بمساعدة مستخدميه على إدارة Active Directory بطريقة مبتكرة وسهلة.

Server Tool: وظيفة هذا التطبيق اﻷساسية هى إختبار البروتوكوﻻت الموجودة على الخوادم مثل بروتوكول HTTP, SMTP, IMAP, POP3, Telnet, IMAP.

Windows Domain Password Change And Reminder: وظيفة هذا التطبيق في غاية البساطة وهى أن يقوم بأضافة تذكيرللـ Active Directory Domain Password وذلك حتى ﻻ يتعرض نظامك لبعض المشاكل الناجمة عن عدم تغير كلمة المرور كل فترة محددة.

PocketVM: يتيح هذا التطبيق لمستخدميه إمكانية اﻷتصال باﻷجهزة الافتراضية عن طريق الـ Wi-Fi وعمل تزامن بين ملفات الموجودة بين الطرفين.

هناك العديد من التطبيقات التى توفر إمكانية تصفح والبحث داخل قواعد البيانات عن طريق الشبكة المحلية أو عن طريق استخدام VPN مثل SQL Server Mobile Database Client و MySQL Mobile Database Client و PostgreSQL Mobile Database Client و Access Mobile Database Client و Database Pro.

وهناك أيضاً العديد من التطبيقات التى تعمل على منتجات شركة VMware مثل OPS1 – VMware and Amazon AWS Cloud Management و iVMControl – Control VMware® vCenter and ESX devices و VMware vSphere Client for iPad و VMware Horizon View Client و VMware vCloud Client for iPad وMy VMware و VMware Horizon Workspace, First Edition.

هناك تطبيقات أخري مميزة لم يتم ذكرها مثل Cisco AnyConnect و Speedtest.net Mobile Speed Test و Citrix Receiver و Junos Pulse و Microsoft Lync 2010 و Cisco WebEx Meetings و Server Density Mobile و My Apps – Windows Azure Active Directory.

ملحوظة: يفضل الدخول على صفحات الشركات المطورة لهذه التطبيقات فربما تجدوا تطبيقات أخرى مميزة .. وﻻ تنسوا أن تشاركونا بها في التعليقات وسنقوم بإضافتها لنستفيد منها جميعاً! 😉

الموضوع سيكون متجدد وسيتم إضافة التطبيقات المميزة في حال توفرها بإذن الله.

المصدر

تطبيقات أندرويد خاصة بمهندسي الشبكات والسيرفرات

نعلم جميعاَ كثرة المهام اليومية التى يقوم بها المسئولين عن إدارة ومراقبة الشبكات سواء أثناء فترة العمل الرسمية أو حتى بعدها ومن هذا المنطلق سنحاول أن نذكر أفضل تطبيقات الأندرويد التى من الممكن أن تساعد مديري الشبكات على أداء مهامهم اليومية.

IP Network Calculator: هذا التطبيق عبارة عن حاسبة نستطيع من خلالها عمل شبكات فرعية وتقسيم الـ network/subnet/IP كما يمكن تحديد الـ CIDR و الـ netmask الخاص بكل شبكة تم تقسيمها سواء كان من نوع IPv4 أو IPv6.

AndFTP: يستطيع هذا التطبيق التعامل بروتوكولات FTP, FTPS, SCP, SFTP ويوفر ميزة تحميل ورفع ومزامنة ومشاركة الملفات مع الخوادم التى تعمل بالبروتوكولات السابق ذكرها ويستخدم بروتوكول SSH/TLS إفتراضياً وذلك لتشفير الأتصال بين الطرفين, أما عن أبرز منافسي هذا التطبيق فهناك FTPDroid.

ES File Explorer File Manager: يستخدم في إدارة الملفات الموجودة على خدمات التخزين السحابية مثل Dropbox و Google Drive و SkyDrive و Box.net و Sugarsync و Yandex و Amazon S3 و Ubuntu One وهناك استخدامات أخري له فمثلاً يستطيع أن يعمل أيضاً كـ FTP client و LAN Samba client وبذلك هو يوفر الوصول إلى الملفات من أجهزة الكمبيوتر والخوادم أيضاً.

aNag: هذا التطبيق هو التطبيق الغير رسمي من برنامج Nagios (مفتوح المصدر) والذى يعمل على مراقبة أداء البنية التحتية للشبكات سواء كانت حواسيب أو خوادم أو خدمات أو حتى تطبيقات.

File Expert: يعتبر هذا التطبيق أحد أشهر مديري الملفات علي نظام أندرويد وذلك للمهام التى يستطيع تنفيذها فهو يقوم بإدارة الملفات الخاصة بجهازك سواء كان هاتف محمول أو لوح إلكتروني أو حاسوب شخصي أو حتى خادم تخزين سحابي.

PocketCloud Remote RDP / VNC: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تستخدم في الوصول عن بعد إلى أنظمة تشغيل الحواسيب والخوادم مثل لينكس وويندوز وماك عن طريق RDP أو VNC أو VMware View مع وجود خيارات عديدة للأتصال وتحديد بروتوكول التشفير المستخدم مع العلم أنه يستطيع العمل من خلال شبكات 3G/4G أو حتى شبكات Wi-Fi ومع ذلك يظل هناك العديد من التطبيقات المنافسة له مثل TeamViewer for Remote Control و VNC Viewer و Jump Desktop و GoToMyPC.

PC Monitor: على الرغم من محدودية هذا التطبيق المشفر إلا أنك لن تندم عندما تقوم بشراء النسخة الكاملة منه وذلك لأنه يقوم مراقبة والسيطرة على الحواسيب والتطبيقات والخوادم ويقدم تقارير عند حدوث أى مشاكل أو أى تغيرات ويستطيع التعامل مع Exchange و Active Directory و SQL و Hyper-V و IIS و VMware لكن ذلك سيكون مقابل دفع المزيد من المال (مرة أخري), وبالطبع هناك برامج منافسة منها التطبيق المجاني المميز Server Admin-VMware, ActiveDir و Monyt – Server Monitor.

Free ActiveDir Manager: تستطيع من خلال النسخة المجانية من هذا التطبيق بأن تقوم بتنفيذ بعض المهام في الـ Active Directory مثل ضبط وتعطيل كلمات السر للمستخدمين والتعديل في الـ attributes الموجودة داخل أى حساب داخل الدومين والتحكم في عضويات المستخدمين.

AWS Console: إذا كانت أحد مستخدمي خدمات أمازون السحابية فبالتأكيد أنت بحاجة إلى تطبيق يقوم على مراقبة وضع وحالة EC2 وتنبيهك في حالة حدوث أى تغيرات وهذه هى الوظيفة الرئيسية لهذا التطبيق بجانب إمكانية التحكم في الموارد الخاص بك, أما عن أبرز منافسي هذا التطبيق فهناك Android AWS Manager.

Cura – SysAdmin: يتكون هذا التطبيق الرائع من حزمة بها الكثير من الأدوات المستخدمة في التحكم ومراقبة خوادم لينكس ويونكس. [مطوري هذا البرنامج إخوة عرب]

Script Manager – SManager: عندما تقوم باستخدامك هذا التطبيق تستطيع أن تحمل أو تطبق أو تعديل الـ shell scripts بلمسة واحدة فقط ,أما منافس هذا التطبيق فهو GScript Lite.

Remote DB: تطبيق تجاري يمكنك من الوصول إلى خوادم Microsoft SQL, MySQL, PostgreSQL, Sybase ASE مما يتيح لك مراقبة التنبيهات وإجراء تحديثات وتغير الأوامر الموجودة على قواعد البيانات المسئول عنها بكل سهولة.

SharesFinder: يقوم هذا التطبيق بالبحث داخل الشبكة المتصل بها عن الملفات المشتركة ثم يقوم بعرضها عن طريق أحد البروتوكولات التالية: SMB أو HTTP أو FTP.

Fing – Network Tools: يتكون هذا التطبيق من عدة أدوات تقوم باكتشاف الشبكة المتصل بها ويقوم بفحص منافذ الـ TCP ويقوم بعمل ping للأجهزة التى تم اكتشافها داخل الشبكة و عمل traceroute و port scan و DNS lookup و Wake on LAN, أما عن منافسين فهناك تطبيق Network Discovery و Network Scanner – IP Discovery و ezNetScan و Pamn IP Scanner, Network Info II.

Netalyzr: يقوم هذا التطبيق بتحليل خصائص الأتصال بالأنترنت ويظهر لنا الخدمات التى تم حجبها ويفحص خوادم الـ DNS المستخدمة ويقوم بفحص سرعة الـ bandwidth و NAT ثم يقدم تقرير مفصل على أبرز المشاكل التى تم تحديدها.

SysMonitor for SAP: يمكنك هذا التطبيق من مراقبة البيانات المهمة على أنظمة SAP الموجودة في الشبكة المسئول عنها ومنه يمكنك عرض كافة المستخدمين المتصلين بالنظام وتفاصيل الأتصال المطبقة, كما أن هناك العديد من التطبيقات التى تقدمها شركة SAP AG المخصصة لأنظمة SAP.

ConnectBot: تطبيق مفتوح المصدر يعمل على تأمين الأتصال بين المستخدم والخادم ببروتوكول SSH أو telnet أو حتى local, أما عن أبرز منافسي هذا التطبيق فهناك JuiceSSH – SSH Client و Better Terminal Emulator Pro.

tPacketCapture: تقوم النسخة المجانية من هذا التطبيق بإلتقاط حزم البيانات التى تمر عبر الشبكة وتحفظها في ملف صيغته PCAP ليقوم المسئول بعد ذلك بفحصها عن طريق أى برنامج لتحليل البيانات مثل Wireshark, أما عن التطبيقات المنافسة لهذا التطبيق فهناك Intercepter-NG و Wi.cap. Network sniffer و bitShark.

VirtualBox Manager: النسخة المجانية من هذا التطبيق تتيح إمكانية مراقبة والتحكم والأتصال بأنظمة التشغيل الوهمية التى تقوم بتنصيبها على برنامج VirtualBox , أما عن أبرز منافسي هذا البرنامج فهناك VBoxManage Android.

هناك بعض الشركات التى قدمت بعض التطبيقات التى من الممكن ان تفيد المسئولين في حالة إذا كانوا يستخدموا منتجاتها وهم كالتالي :-

- تطبيقات شركة سيسكو سيستمز: Cisco WebEx Meetings و Cisco Connect Express و VpnCilla و Cisco Password Decoder و Cisco Technical Support و Cisco Tech Docs.

- تطبيقات شركة جونيبر: Juniper 1on1 و Junos Pulse و JUNOS GENIUS.

- تطبيقات شركة مايكروسوفت: Microsoft Remote Desktop و Lync 2010 و Lync 2013.

- تطبيقات شركة هواوي: Huawei IT Book و Huawei Technical Support و Huawei IT Book.

- تطبيقات شركة في أم وير: VMware Horizon View Client و vmwViewer و Virtual Viewer.

- تطبيقات شركة سيتريكس: Citrix Receiver.

- تطبيقات شركة نوفيل: ZENworks و Novell in Hand.

هناك تطبيقات أخري مميزة لم يتم ذكرها مثل IP Tools و Spiceworks Mobile و Solarwinds Mobile Admin Client و SSql Database Admin و UltraTools Mobile v1.1 و Servers Ultimate و Samba Server و DDoS Traffic Reports و SSHDroid و android nmap و dsploit و Network Spoofer و IT Manager و SNMP Traffic Grapher و Wifi Analyzer وتطبيقات شركة White Seagull Technology المخصصة لمنتجات شركة سيسكو سيستمز.

ملحوظة: يفضل الدخول على صفحات الشركات المطورة لهذه التطبيقات فربما تجدوا تطبيقات أخرى مميزة .. وﻻ تنسوا أن تشاركونا بها في التعليقات وسنقوم بإضافتها لنستفيد منها جميعاً! 😉

الموضوع سيكون متجدد وسيتم إضافة التطبيقات المميزة في حال توفرها بإذن الله.

المصدر

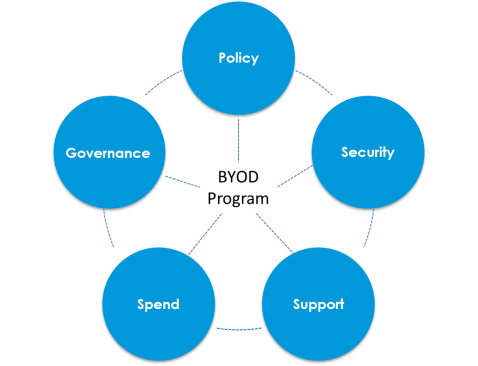

منهجية BYOD, إيجابيتها وسلبيتها ومستقبلها

شهدت السنوات الخمسة وعشرون الأخيرة تطور كبير في مجال التكنولوجيا لم يكن يتخيله أكثر المتفائلين فالبداية كانت مع واجهة سطر الأوامر إلى القوائم الجانبية ثم إلى سطح المكتب وظهور التطبيقات والتى معها أختفي معها الكثير من التعقيد الذى كان يواجه المستخدمين والنتيجة إقبال مزيد من الأشخاص على أستخدام الحواسيب وتسارعت وتيرة التطور التكنولوجي ففي خلال عام واحد فقط تتغير التقنيات والأدوات والطرق والأفكار التى كنا نظن سابقاً أنها حديثة, لكن الآن بعد أن أصابت الشيخوخة الحواسيب المكتبية كان متوقع أن تظهر طرق جديدة متطورة يستطيع من خلالها الموظفين والعاملين في المؤسسات والشركات تأدية عملهم وهذا ما حدث بالفعل فقد ظهرت منهجية إستخدام الاجهزة الشخصية (الحواسيب المحمولة والهواتف الذكية) في العمل وربطها بشبكة المؤسسة وتعرف هذه المنهجية بـ BYOD (bring your own device) وهى أحد الطرق المتنامية في قطاع تكنولوجيا المعلومات حالياً لأنها تقدم العديد من الفوائد التى يضعها المسئولين على رأس أولويتهم في الفترة الأخيرة ومع الرغم من ذلك هناك بعض المخاوف والمشاكل الأمنية التى تواجه المسئولين في قسم تكنولوجيا المعلومات من استخدام هذه المنهجية إلى أن ذلك لم يمنعهم من تجربتها.

لماذا نقوم بتطبيق هذه المنهجية؟

يقول موقع IDC المتخصص في الأبحاث السوقية لمجال تكنولوجيا المعلومات أن 95% من الموظفين يستخدمون أجهزتهم الخاصة في العمل سواء كانت سياسات المؤسسة التى يعملون بها تسمح بذلك أو لا! وهذا الأمر يجعل المسئولين يفكروا بجدية في كيفية أستغلال هذه الأجهزة لصالحهم ولكنه ليس السبب الوحيد فعندما تعلم أن موقع Ovum المتخصص في المجال الأقتصادى لقطاع الأتصالات والبرمجيات قال في تقريره السنوى أن بحلول العام القادم سيستخدم أكثر من 80% من المديرين أجهزتهم الشخصية للوصول إلى أنظمة الشركات التى يعملون بها فعلينا أن نفكر مرة ثانية في خطواتنا القادمة؟

ما هى الإيجابيات التى ستعود على المؤسسات من خلال تطبيقها لهذه المنهجية؟

- الفائدة التى ستعود على المالكين والمدراء التنفيذيين تتمثل في ضمان زيادة إنتاجية الموظفين وخفض الضرائب.

- الفائدة التى ستعود على قسم الموارد المالية تتمثل في توفير الكثير من المال من خلال رفع العبء عن الشركة وتحوليه على الموظف الذى سيستخدم أجهزته في العمل وسيؤدى ذلك إلى تقليل النفقات بما يقرب من 89 دولار سنوياً كانت تنفق على دعم أجهزة كل موظف في حين أن شركة سيسكو قد نشرت دراسة أوضحت فيها أنها توفر 3150 دولار سنوياً كان تنفق على كل موظف يعمل لديها وينقسم هذا المبلغ ما بين تكاليف كان تنفق أو زيادة حدثت في إنتاجية هذا الموظف وهذا ظهر خلال خطط البيانات التى تنشر في نهاية كل عام مع العلم أن هناك شركات أخرى قالت أنها لم تستخدم هذه المنهجية بسبب تخفيض التكاليف ولكن لزيادة الأنتاج ففي أول سنة وفرت هذه الشركات ما يقرب من 7500 دولار سنوياً عن طريق عمل كل موظف لمدة 57 دقيقة أضافية يومياً.

- الفائدة التى ستعود على قسم الموارد البشرية تتمثل في عمل القسم على إجتذاب وجلب أفضل المواهب عن طريق السماح للموظفين أختيار الأدوات التى يستخدمونها للعمل.

- الفائدة التى ستعود على الموظفين تتمثل في قدرتهم على أستخدام الأجهزة التى بحوزتهم في العمل سواء كانت الحواسيب المحمولة أو الشخصية والهواتف الذكية بجانب الاستخدام الشخصي وهذا سيقلل من الإحباط التى يتملكهم أحياناً بسبب عدم قدرتهم على أستخدام هذه الأجهزة في أوقات العمل أو عدم السماح لهم بالعمل عليها مثلما تفعل أغلب المؤسسات بجانب ذلك سيكونوا قادرين على التعاون بشكل أسرع مع الزملاء والعملاء سواء كانوا في المؤسسة أو خارجها وقدرتهم على الوصول إلى البيانات أينما ذهبوا.

- الفائدة التى ستعود على قسم تكنولوجيا المعلومات تتمثل في التأكد من تحكمهم وسيطرتهم “شبة” الكاملة على الأجهزة المتصلة بالشبكة.

أما الحديث عن مدى قبول الموظفين لتطبيق هذه المنهجية فنستطيع أن نقول أن أخر المؤشرات والتقارير التى صدرت تقول أن أكثر من 50% من الشركات التى تستخدم هذه المنهجية موظفينها سعداء ولا توجد لديهم مشاكل في تحمل تكاليف الأجهزة التى يستخدمونها ومن ضمن هذه الشركات التى جرى عليها البحث تقوم بدفع مبلغ بسيط شهرياً للموظفين يضاف على مراتبتهم كجزء من تحمل الشركة لتكاليف أجهزتهم وهذا ما أكدته دراسة أخرى قامت بها شركة GoodTechnology تحدثت فيها عن منهجية BYOD وتأثيرها على الأعمال وقالت أن النموذج التقليدى لدعم الأجهزة المملوكة للشركة أصبح أثري وعفا عليه الزمن وأن كل المؤسسات سواء الحكومية أو الخاصة بدأت تتوجه نحو المنهجية الجديدة بنسبة وصلت إلى 72.2% وأن هناك 3.9% قالوا أن هناك خطط للتغير في العام القادم في حين أن هناك 14.8% وضحوا نيتهم في التغير لكنهم لم يضعوا جدول زمني محدد لكن المثير للأهتمام أن 80% من الشركات الكبيرة كانت تسمح لموظفيها بأستخدام أجهزتهم الخاصة بسبب وجود متخصصين في قسم الـ IT الخاص بهم!

ما هى السلبيات التى ستعود على المؤسسات من خلال تطبيقها لهذه المنهجية؟

- المشاكل الأمنية تعتبر الصداع الأكبر في رأس قسم الـ IT فيكفي أن نقول أن تهديدات البرمجيات الخبيثة للهواتف الذكية زادت هذا العام بنسبة 614% وأظن أن هذا أوضح مثال على مدى المخاطر التى من الممكن أن تتعرض لها أجهزة الموظفين.

- الشركات الصغيرة في الغالب لا يكون بها متخصصين للـ IT ناهيك عن فريق كامل يستطيع أن يدير هذه المنهجية ولذلك تعتبر BYOD حل غير مطروح بالنسبة لهم.

التحديات التى ستواجه أقسام تكنولوجيا المعلومات؟

على الرغم من أن هذه المنهجية تمنح الموظفين والعاملين في المؤسسة أكبر قدر من الحرية والمرونة إلا أن ذلك يفرض الكثير من الضغط على قسم الـ IT بشكلاً عام لأن عليهم أن يكونوا قادرين على التعامل مع الكثير من الأجهزة ذات الأنظمة والمنصات المختلفة وفي الحقيقة هناك نقطة أساسية لأبد أن نذكرها وهى أختلاف إستراتيجية التعامل مع الأجهزة التى تستخدم هذه المنهجية عن التعامل مع الأجهزة الموجودة في مكان العمل فعند تطبيق مثل هذه المنهجية لابد من وضع سياسات وقواعد واضحة ورقابة صارمة يراعى فيها متطلبات الحد الأدني من الأمان ووضع معايير تنظيمية مثل PCI DSS , FISMA, GLBA, SOX, HIPAA للسيطرة على كل شيء, أما عن التحديات فستكون كالتالي:-

1- طرق التعامل مع التهديدات الموجهة للهواتف الذكية والألواح الإلكترونية فكما ذكرنا بأن تهديدات الفيروسات كثيرة ولكنها ليست التهديد الوحيد فالتهديد الأكبر على الموظفين هو هجمات التصيد التى تصلهم عن طريق البريد الإلكتروني والتى غالباً ما يقع فيها الموظفين.

2- عدم دراية الموظفين بالسياسات الرسمية الموجودة في المؤسسة التى يعملوا بها فوفقاً لدراسة نشرت العام الماضي أكدت أن 47% من الموظفين لا يعلموا السياسات الرسمية الموضوعة من قبل شركتهم في حين أن 13% لا يعلموا أن مؤسساتهم لديها سياسات من الأساس!

3- عدم تنفيذ الموظفين والعاملين بالمؤسسة للسياسات الموضوعة من قبل قسم الـ IT على حواسيبهم المحمولة والهواتف الذكية والتى من المفترض أن يكونوا موقعين على تنفيذها وإلا سيتعرضوا للعقوبات الموجودة في بنود عقودهم.

4- هناك عقبة تقع تحت بند الخلط بين العمل والمتطلبات الشخصية والمقصود بذلك أن هناك العديد من الموظفين على أستعداد ﻷستخدام أجهزتهم الشخصية وهذا بالتأكد سيسعد أرباب العمل لكن ماذا عن قسم تكنولوجيا المعلومات؟ فالجهاز الذى يستخدمه الموظف به قوائم الاتصال والبريد الإلكتروني وملفات ووثائق وصور شخصية ورسائل النصية والتطبيقات ونظام تحديد المواقع GPS وذلك غير المخاطر الموجودة بسبب تصفح الإنترنت هل هم على أستعداد للتعامل مع هذا الموقف؟!

5-

وبمناسبة الحديث عن السياسات المطبقة في الشركات فقد قامت منذ أشهر منظمة CTIA الدولية التى تمثل صناعة الأتصالات اللاسلكية مع أقسام تكنولوجيا المعلومات بعمل دراسة عن هذه النقطة وقالت في ملخصها أن 60% من الشركات لديها سياسات رسمية للتعامل مع منهجية BYOD وأن 61% من الموظفين يعتقدون أن أجهزتهم تكون أكثر أماناً عندما يستخدموها في العمل ونفس تقريباً النسبة التى تفضل العمل في شركة تستخدم هذه المنهجية, وهناك نسبة تقدر بـ 11% من مستخدمي الهواتف الذكية والحواسيب المحمولة قد تعرضوا لهجوم إلكتروني عندما طبقوا هذه المنهجية على أجهزتهم.

ما هى السياسات الرسمية التى تقوم الشركات الكبرى بتفعيلها؟

حسنا, هناك نوعين من السياسات التى تطبق داخل الشبكات: النوع الأول يعرف بالسياسات الأساسية أو العامة وتقسم إلى تسعة عشر قسماً وهى Acceptable Use Policy, Password Policy, Backup Policy, Network Access Policy, Incident Response Policy, Remote Access Policy, Virtual Private Network (VPN) Policy, Guest Access Policy, Wireless Policy, Third Party Connection Policy, Network Security Policy, Encryption Policy, Confidential Data Policy, Data Classification Policy, Mobile Device Policy, Retention Policy, Outsourcing Policy, Physical Security Policy, Email Policy أما النوع الثاني فيعرف بالسياسات الفرعية وهى السياسات تطبق على حسب الموارد والأجهزة المستخدمة داخل الشبكة وسوف نفرد لها مساحة مخصصة لاحقاً بإذن الله.

ما هى الجهات والمؤسسات المشهورة التى تستخدم هذه المنهجية؟

هناك العديد من الجهات التى بدأت في استخدام هذه المنهجية فشركة IBM الأمريكية تطبقها على 80000 من أجهزة موظفيها وشركة سيسكو سيستمز تطبق هذه المنهجية على 66000 من موظفيها وهناك شركة Citrix وشركة Dell وشركة VMware وهناك أيضاً العديد من الجامعات التى تطبق هذه المنهجية مثل ففي أمريكا هناك جامعة تينيسي وجامعة ستون هيل وجامعة جنوب فلوريدا وفي البرازيل هناك جامعة ساو باولو وكلية كينجز في إنجلترا ولا ننسي التجربة الناجحة في مدارس مقاطعة فورسيث في ولاية جورجيا الأمريكية والتى بعدها بدأت أغلب المدارس هناك بتطبيقها أما القطاع الصحي فقد ذكر في دراسة معهد فونيمون أن 81% من مؤسسات الرعاية الصحية الأمريكية تسمح لموظفيها والطاقم الطبي بأستخدام أجهزتهم الخاصة أثناء العمل.

ما هى الحلول المتاحة من الشركات للتعامل مع منهجية BYOD؟

- تعتبر أجهزة Mobile Device Manager قطعة رئيسية في التحكم وإدارة الأجهزة من حيث وضع إعدادات والتشفير والحصول على أخر التحديثات وهناك العديد من الشركات التى تقدم هذه الحلول مثل شركة Air-Watch وشركة MobileIron وشركة Zenprise وشركة Fiberlink Communications وشركة SOTI وشركة Symantec وشركة IBM وشركة Tangoe وشركة McAfee وغيرها.

- يستخدم RSA SecurID لتوثيق الأتصال بين السيرفرات والمستخدم عن طريق PIN أو one-time password code خلال استخدام خدمة VPN.

- قاعدة بيانات مركزية لتحديد الحسابات والتقسيمات الإدارية في المؤسسة وهذا سيجعلنا نستخدم الـ Active Directory الخاص بشركة مايكروسوفت ومن الممكن أن نستخدم أيضاً الـ Certificate Authority الخاص بنفس الشركة لأصدار شهادات رقمية للحواسيب والهواتف الذكية ونستخدم الـ PKI للتحكم في هذه الأجهزة.

- هناك برامج أخرى تستخدم للربط بين الحواسيب والهواتف مثل برنامج ActiveSync وسنتحدث عن مثل هذه البرامج لاحقاً.

- أجهزة NAC تعتبر حل مناسب للتحكم في الأجهزة التى سترتبط بالشبكة, لمزيد من المعلومات يمكنكم قراءة الموضوع التالي عن أهمية هذه الأجهزة في الشبكة.

ما هو مستقبل هذه المنهجية وهل ستستخدم في الوطن العربي؟

بالنسبة للجزء الأول من السؤال فنؤكد أن هناك الكثير من اﻷبحاث والدراسات التى نشرت عن مستقبل الـ BYOD وأشهرها كان ما نشره موقع جارتنير المتخصص في أبحاث التكنولوجيا والذى قال فيه بإختصار: “هناك توقعات تشير أن بحلول عام 2017 ستنتقل نصف الشركات الموجودة في العالم إلى استخدام هذه المنهجية وهذا سيحدث نمو في سوقها سيصل إلى 181 مليار دولار” وقد وضحت هذه الدراسة أن مزايا الـ BYOD تفوق بكثير مساوئها ولكن يظل العيب الرئيسي بها هو أرتفاع تكلفة أجهزة MDM ولكن هذا لا يكاد يذكر بالمقارنة مع التكلفة المحتملة لدعوى قضائية أو فقدان السمعة المؤسسة في حال تم فقدان الملفات الحساسة أو سرقتها, أما الجزء الثاني للسؤال فسنرد بالارقام حيث ذكرت شركة لوجيكاليس البريطانية وشركة أوربا نتوركس الأمريكية قالتا بان العام الماضى شهد معدل نمو في الشرق الأوسط وصل إلى 80% في الإعتماد على هذه المنهجية وهناك دراسة أخرى لشركة Citrix الأمريكية تقول فيها أن بحلول العام القادم ستعتمد أكثر من 83% من الشركات المتواجدة في الشرق الأوسط على هذه المنهجية.

سياسات دائماً ما يتجاهلها المستخدمين على الرغم من أهميتها !

إعتماد أقسام تكنولوجيا المعلومات في المؤسسات على سياسات “ضعيفة” هو أحد أهم الأسباب التى تؤدى إلى لإختراق الشبكات ولكن حتى مع وجود سياسات قوية من الممكن أن يحدث الإختراق كما نعلم لأن أسباب الإختراق لا تحدث من خلال هذه النقطة فقط ومع ذلك يتعامل الكثير من الموظفين بإهمال مع السياسات الموضوعة من طرف الشركة لسبب أو لأخر وهذا يمكن أن يشكل تهديداً أمنياً كبيراً ولتجنب مثل هذه المخاطر يجب أن يركز مديرى قسم IT على تثقيف الموظفين حول السياسات فضلاً عن وضع ضوابط من الناحية التقنية ولمزيد من المعلومات يمكنكم الدخول على مكتبة نتورك ست للتعرف على الكتب الخاصة بهذا الشأن أما بالنسبة لمديرى ومسئولى نظم شركة مايكروسوفت يمكنكم تحميل كتاب Group Policy Fundamentals, Security, and the Managed Desktop من الرابط التالى.

والآن سأتحدث بإذن الله عن أكثر السياسات التى يشتكي منها الموظفين في كل المؤسسات والشركات ومع ذلك لا يمكن التهاون معاها لأسباب أمنية وتقنية :-

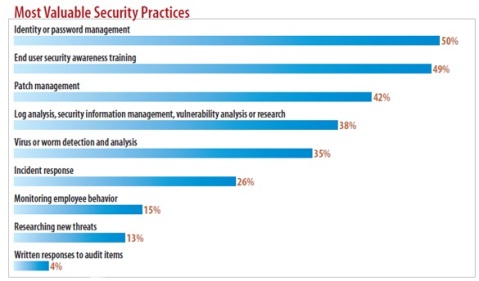

1- سياسة كلمات المرور هى أكثر سياسة مزعجة للموظفين بسبب أن القواعد المطبقة تكون صارمة وكلمات المرور تكون معقدة ويتم تغييرها بإستمرار ومع ذلك لا يمكن التهاون معاهم لأن خطأ واحد من الممكن أن يكلفك الكثير والجميع يقرأ الدراسات التى تنشر في نهاية كل عام عن أكثر كلمات المرور “سهولة” ويرى المهازل التى تحدث والغريب أن في كل عام يتكرر تقريباً نفس الخطأ ولذلك يفضل إن كانت الشبكة المسئول عنها متوسطة أو كبيرة بأن تستخدم خاصية التحقق المبني على عاملين (Two-factor authentication) كحل مؤقت وذلك للتقليل من المخاطر المحيطة بإختراق كلمات مرور المستخدمين فلا تكتفي بكلمات مرور قوية لإن الإعتماد عليها سيكون (مخاطرة) وأن كنت أنصح دائماً بأستخدم كلمات مرور مكونة من رموز وعشرة أرقام مع حروف أبجدية غير مكررة فهذا سيجعل الأمر أصعب على الهاكرز, ويكفي أن ترى إحصائية إنفورميشن ويك الصادرة العام الماضى في الصورة التالية لنتفهم أهمية التعامل مع كلمات المرور.

2- شبكات التواصل الاجتماعي صداع في رأس قسم الـ IT بالكامل بسبب إدمان الكثير من الموظفين على الدخول عليها أثناء العمل على الرغم من أن أغلب الشركات تكون سياستها منع زيارة مثل هذه المواقع إلا أن العديد من الموظفين لا يستمع إلى ذلك بكل “بساطة” ولو تم منع هذه المواقع على أجهزة الشركة فيمكنهم زيارة هذه المواقع عن طريق الهاتف الذكي أو اللوح الإلكتروني الشخصي أو الحاسوب الشخصي, ووفقاً لتقرير نشر في نهاية العام الماضي يقول أن أكثر من 75% من الموظفين يستخدمون الأجهزة الشخصية للدخول على مواقع التواصل الاجتماعي في العمل ومن هذه النسبة يدخل 60% على موقع تويتر وفيسبوك فقط والغريب في الأمر أن 44% من الأشخاص الذين شملهم هذا الاستطلاع قالوا أن الشركات التى يعملوا بها لا يمنعوا عنهم هذه المواقع أثناء العمل! ولذلك على أقسام الـ IT التعامل بحذر مع هذه النقطة بالتحديد ففكرة المواقع الاجتماعية “الاستخبارتية” وتواجد الكثير من الهاكرز عليها لأنها تسهل عليهم الحصول على الكثير من المعلومات عن الضحية وهذا ما يعرف بالهندسة الاجتماعية وذلك غير وجود مخاطر أخرى تهدد أمن الشبكة المسئول عنها, ولتوضيح هذه النقطة فقد قامت مجلة ComputerScope الإيرلندية بعمل دراسة إستقصائية عن أكثر المواقع التى يتم من خلالها أو غالباً ما يقع عليها اللوم في إختراق الشبكات وقد جاءت مواقع التجزئة على الإنترنت مثل أمازون في أول القائمة بنسبة 43% ثم جاءت خدمة البريد الإلكتروني الخاص بشركة مايكروسوفت (هوتميل سابقاً – أوتلوك حالياً) في المركز الثاني بنسبة 41% ثم جاء موقع فيسبوك بنسبة 40% ثم خدمة البريد الإلكتروني الخاصة بشركة جوجل (جي ميل) بنسبة 36% ثم تساوى موقع دروب بوكس ولينكد أن وموقع يوتيوب في نفس النسبة التى وصلت إلى 34% تقريباً, وقد يقول أحد منا بعد قراءة هذه المعلومات أن الحل في تطبيق أفكار مثل BYOD (bring your own device) مع وضع سياسات أمنية قوية وأنا أتفق مع ذلك ولكنى سأضيف أن فعل ذلك سيزيد من أعباء قسم الـ IT بسبب المخاطر المتوقع حدوثها .. فهل هم مستعدين لذلك!؟

3- مشاركة الملفات على الإنترنت هى مشكلة أخرى تواجه المسئولين وعلى الرغم من معرفة الجميع بمميزات وفوائد الحوسبة السحابية لكن من الناحية الأمنية مازال هناك الكثير من المشاكل ولذلك لا يفضل وضع أى ملفات مهمة أو حساسة عليها وأبسط مثال على ذلك الأمر هو ما يحدث في المؤسسات سواء كانت حكومية أو خاصة أو حتى عسكرية وهناك عديد من الأمثلة على ذلك وبدون ذكر أسماء فهناك الكثير ممن قبض عليهم بتهمه بيع أو تسريب أسرار للخصوم, ووفقاً لدراسة قام بها موقع Enterprise Strategy Group مؤخراً قال فيها أن 71% من مديري الـ IT يعتقدون أن الموظفين في شركاتهم يستخدموا مواقع مشاركة الملفات على الإنترنت وأدوات مشاركة لم يتم الموافقة عليها من قبل الشركة التى يعملون بها مع العلم أن أكثر من 80% من الشركات لديهم سياسات تحظر أستخدام مثل هذه الخدمات وهناك دراسة أخرى لشركة سيمانتيك المتخصصة في مجال الحماية تقول فيها أن 62% من الموظفين ينقلوا وثائق ومعلومات هامة خاصة بعملهم على أجهزتهم الشخصية أو أقراص أو الهواتف الذكية أو عبر تطبيقات تبادل الملفات عن طريق الإنترنت بدون تشفيرها رغم أن ذلك ضد السياسة العامة للشركة التى يعملون بها ولحل هذه المشكلة يفضل أن يقوم قسم الـ IT بإعطاء الموظفين بعض التوجيهات الخاصة بحماية ملفاتهم وتشفيرها وترشيح خدمة جيدة من الناحية الأمنية ليستخدموها ولتدعوا الله أن لا يتم إختراق أحد هؤلاء.

وفي النهاية أذكركم بالقاعدة التى تقول: (أن معظم التهديدات تأتى من الخارج ولكن ذلك ﻻ يعنى أن عليك أن تثق بالداخل) وأيضاً لا تنسى هدفك في هذه الحياة وهو: “تضيف الخناق بكل ما تملك على هؤلاء الموظفين لأنهم سبب كل المشاكل التى تحدث لك في هذه الحياة بعد مديرك” 😉

ما هى أفضل العناوين لإختبار إتصالك بالإنترنت وأفضل المواقع لقياس سرعته؟

● في بعض الأحيان تحدث مشكلة ما في حاسوبك أو في الشبكة المسئول عنها وتحتاج إلى عناوين IP موثوقة لأستخدامها في التأكد من وصولك بالإنترنت ولكن هنا بعض الأشخاص يستخدموا عناوين مزود خدمة الإنترنت المشتركين معه وهذا خطأ لأن من الممكن أن تكون المشكلة التى حدثت منه ولذلك لا يفضل فعل ذلك وأن تستخدم بدل منها عنوان أخرى كـ خوادم الـ DNS الخاصة بالشركات الكبيرة فهناك مثلاً عناوين EasyDNS 64.68.200.200 وعناوين تيلسترا إنترنت أو شركة أى أى نت (مزودي خدمة الإنترنت شهيرين في أستراليا) 139.130.4.5 و 203.14.168.3 وعناوين جوجل وهى الأسهل من حيث تذكرها 8.8.8.8 و 8.8.4.4 وهناك عناوين شركة Verizon الشهيرة 4.2.2.1 إلى 4.2.2.5 أما إن كنت من المخضرمين فعنوان مزود خدمة الإنترنت C & W Telecommunication سيكون مناسب لك 141.1.1.1 !

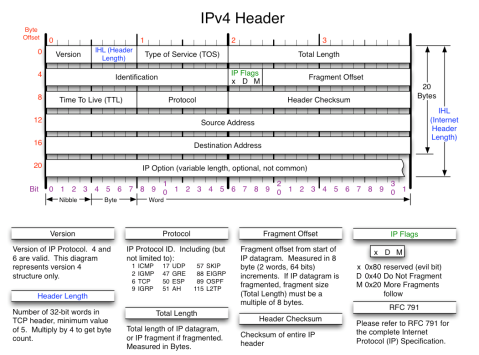

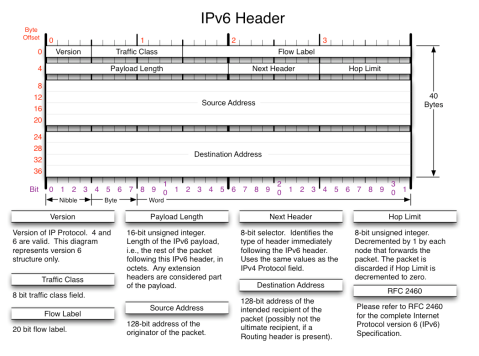

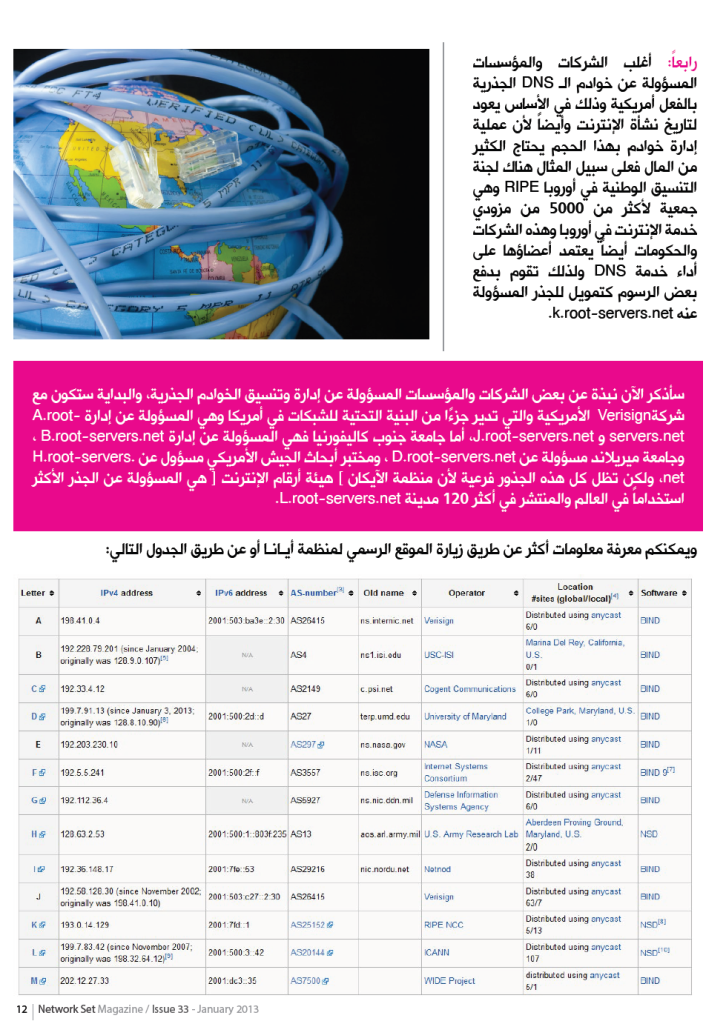

حسنا, كل ما سبق كان يتعلق بـ عناوين من الأصدار الرابع فماذا عن الأصدار السادس؟ بما أننا مازالنا في البداية فأفضل عناوين موثوقة من الأصدار السادس ستكون عناوين خوادم DNS الجذرية [A و B و D و F و H و I و J و K و L و M] وستكون كالتالي بالترتيب 2001:503:BA3E::2:30 و 2001:478:65::53 و 2001:500:2D::D و 2001:500:2f::f و 2001:500:1::803f:235 و 2001:7fe::53 و 2001:503:C27::2:30 و 2001:7fd::1 و 2001:500:3::42 و 2001:dc3::35 وإن لم يكن لديك لديك معرفة بوظيفة خوادم الـ DNS الجذرية فأنصحك بقراءة هذه المقالة والتى نشرت في العدد الثالث والثلاثون من مجلة NetworkSet تحت عنوان حقائق ومفاهيم خاطئة عن الخوادم

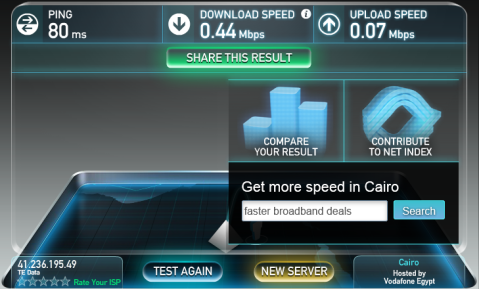

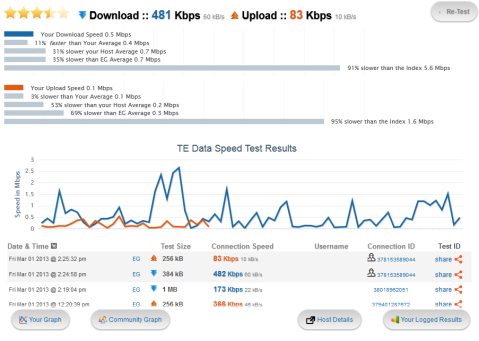

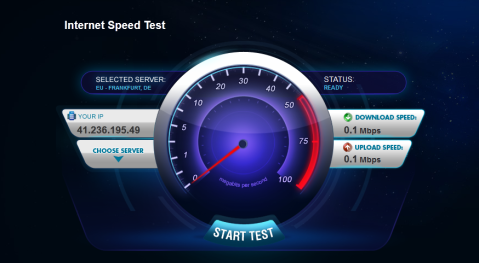

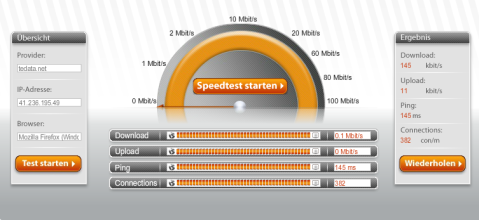

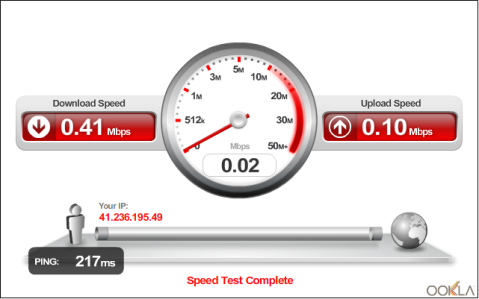

● الآن تأكدت أنك متصل بالإنترنت ولكنك تريد معرفة السرعة التى تستخدمها؟! الحقيقة أن هناك العديد والعديد من المواقع التى تقوم بإختبار سرعة الإنترنت التى تستخدمها (تحميل , رفع , جودة الأتصال , Ping) ولكننا سنذكر أفضل خمسة أو ستة منهم وسيكونوا كالتالي :-

1- موقع speedtest.net

2- موقع Testmy.net

3- موقع Bandwidthplace.com

4- موقع Speedmeter.de

5- موقع Ip-adress.com

6- موقع speed.io

في النهاية أذكركم أن مهما كانت نتيجة فحص سرعة الإنترنت لديك فهى نسبة تقريبية وليست صحيحة 100%

التدوينة نشرت في مدونة موقع البوابة العربية للأخبار التقنية

شرح مبسط عن تكوين البنية التحتية للإنترنت وكيفية عملها

هل فكر أحد منا ما هى كيفية وصولنا للمواقع مع أن هذه المواقع تكون موجودة في دول أخرى بعيدة عنا ولكن نحن نستطيع أن نصل لها في ثواني؟ فالجميع يعلم أن شبكة الإنترنت هى عدد كبير من الخوادم Servers والحاسبات الشخصية ووحدات التخزين والراوترات والسويتشات والوصلات الضوئية Fiber-optics وغير الضوئية الممتدة عبر الكرة الأرضية لتصل كل هذه الأجهزة معاً ولكن هل نعلم تفاصيل أكثر من ذلك وأقصد بكلامي البنية التحتية للإنترنت؟

حسنا, لنتحدث قليلاً عن ذلك ولنبدأ عن شبكة الاتصالات العالمية فالجميع يعلم أن البداية كانت فكرة أمريكية في عام ١٩٦٩ وما يعرف بـ آربانت “ARPANET” في ذلك الوقت وكان الغرض منها ربط حواسيب ومراكز أبحاث المؤسسة العسكرية والجامعات في مدن مختلفة ولكن تطورت الفكرة وأصبحت ما عليه الان ولكن السؤال المطروح الان كيف يتم ربط كل دول العالم ببعضها بحيث أصبحنا نتحدث مع بعضنا البعض بهذه السرعة؟!

سأحاول أن أتحدث تقنياً ولكن بدون الدخول في الكثير من التفاصيل فـ البنية التحتية للإنترنت ” Internet Infrastructure” في الأساس تتكون من

عدد كبير جداً من الخوادم Servers والموجهات Routers والمقسمات Switchs والوصلات الضوئية Fiberoptics الممتدة عبر الكرة الأرضية لتصل كل هذه الأجهزة معاً.

فأما الخوادم والموجهات والمقسمات فهى أشياء معروفة لدى الكثير منا وأغلبنا يراها أما في منزله أو مكان عمله أو هكذا ولكن كم شخص منا يرى الألياف الضوئية “Fiber optic” والتى عن طريقها يتم ربط الدول والمدن ببعضها؟ نعم, فهذه الكوابل تستطيع أن تحمل بيانات أكثر من 30 جيجا بيت كل ثانية والرقم القياسي المسجل لسرعة هذه الكابلات حتى الان هى 109 تيرا بيت (في مسافة معينة) !!

ولمن يريد أن يرى خارطة كابلات العالم يدخل على هذا الرابط

http://submarine-cable-map-2013.telegeography.com/

ويمكنكم أيضاً مشاهدة هذا الفيلم وهو يتحدث عن الكابلات البحرية (Submarine communications cable) والتى تربط الدول ببعضها البعض

هذه الكابلات تربط بموجهات شركات أتصالات متخصصة مثل مزود خدمة الإنترنت وهو ما يسمي باللغة الإنجليزية “Internet Service Provider ” وهى مجموعة شركات أو شركة توفر لعملائها خدمات خاصة بالأتصالات وإمكانية الوصول إلى الإنترنت في جميع انحاء العالم وهذه الشركات تعمل بـ معاير محددة “standardization” من قبل منظمة الـ IANA وهى بأختصار منظمة المسئولة عن تنسيق بعض العناصر الأساسية التي تحافظ على الإنترنت بسلاسة وهذه المنظمة تعطي كل مزود خدمة إنترنت رقم فريد خاص بها “Autonomous system number” ولكن لابد أن نذكر أن ليست فقط الشركات المزودة لخدمة الإنترنت التى تستطيع الحصول على هذا الرقم فهناك مؤسسات تعليمية وعسكرية ومنظمات تستطيع الحصول عليها أيضاً ولكن المؤكد أنه مهما كان نوعها فأن الرقم الذى تقوم بأستخدامه غير قابل للتكرار مع غيرها وهذا الكيان يعمل تحت نطاق معين ويخضع لإدارة معينة وتأخذ أيضاً مجموعة من العناوين العامة (الخارجية) حتى تستطيع الشركة أن تقوم بعملها والجميع يعلم أن الـ Public IP هو عبارة عن أرقام نستطيع من خلالها أن نخرج على الشبكات الخارجية.

خوادم أسماء النطاقات DNS Servers

خوادم أسماء النطاقات Domain Name Servers هى خوادم مختصة بتحليل اسماء النطاقات Domain Names الى أرقام عناوين الإنترنت المقابلة لها IP Addresses

حيث تعمل هذه الخوادم بنفس طريقة عمل دفتر العناوين على هاتفك تقريبا. تحتفظ هذه الخوادم بقوائم لأسماء النطاقات وكذلك عناوين الإنترنت المقابلة لها. وعندما تكتب أنت فى متصفحك اسم موقع ما يقوم المتصفح بإرسال طلبك الى نظام التشغيل الذى يتفقد إعدادات إتصالك بالإنترنت ثم يقوم بدوره بإرسال طلبك الى مزود الخدمة الذى يرسله بدوره الى أحد خوادم أسماء النطاقات مستفسراً منه عن عنوان الإنترنت المرادف لإسم النطاق, و بعد حصوله على إجابة لإستفساره يمد نظامك به ليقوم بالإتصال بهذا العنوان ويبدأ المتصفح فى عرض صفحات الموقع المطلوب. وتسمى هذه العملية بمطابقة أسماء النطاقات بعناوين الإنترنت Hostname to IP address mapping

إذن, كى يتمكن الزوار من الوصول الى موقعك لابد من أن يكون مسجلاً لدى أحد خوادم أسماء النطاقات ليمكن الإتصال به وتصفحة. بدون ذلك وبدون معرفة رقم عنوان الإنترنت الخاص به, لن يمكن الوصول اليه ومن هذه المقالة نستطيع تصحيح معلومتنا ومعرفة بعض المعلومات الموثقة عن خوادم DNS root servers

هناك نص مفقود

هل مزود خدمة الإنترنت يتجسس عليك؟ وما هى الحلول لتشفير بياناتك؟

قبل الإجابة على هذا السؤال لأبد أن نفهم طبيعة عمل الإنترنت:

أن مزود خدمة الإنترنت هو عبارة عن بوابة خروجنا “وصولنا” للدول الأخرى أو لنكن محددين ونقول للمواقع الأجنبية ولذلك فأن كل بياناتنا أو الـ Traffic الخاص بنا لابد أن تمر من خلال مزود خدمة الإنترنت لأنه بوابتنا للخارج ولذلك سيكون الرد على السؤال السابق بـ “نعم و لا” فمزودي خدمة الأنترنت لا يقصدون مراقبتنا بالمعني الذي نتصوره ولكن لأنهم بوابة خروجنا “وصولنا” للدول الأخرى ولنكن محددين ونقول وصولنا للمواقع الأجنبية فمن المؤكد أنه سيعرف كل صغيرة وكبيرة نقوم بها ما لم يكن أتصالنا مشفراً على الأقل ببروتوكول التشفير SSL (Secure Sockets Layer) وبما أننا نعيش في الدول العربية التي لا يوجد بها أي سياسات لحماية المستخدمين على عكس ما يحدث في الدول الغربية التي توضع عقوبات صارمة للشركات أو المؤسسات التي تخالف هذه القوانين فمن المعلوم أن كل دولة لها قانونها الخاصة فيما يتعلق بحماية المستخدمين على الإنترنت وعلى سبيل المثال:

فالولايات المتحدة الأمريكية يوجد بها قانون يسمح لـ مزودي خدمة الإنترنت بمشاركة المحتوى مع الحكومة وذلك في حالات معينة ويتم ذلك بأمر من السلطة المختصة (أذن قضائي) ولا يمكن لـ مزودي خدمة الإنترنت الاحتفاظ ببياناتك لمدة تتروح من ستة أشهر إلى سنتين مع العلم أن القوانين هناك ليست جيدة كما يظن البعض بل هي سيئة فكبرى الشركات الأمريكية مثل جوجل و ياهو و فيسبوك هى مجرد واجهات لوكالة الاستخبارات المركزية الأمريكية وهذا الكلام يردده أغلب خبراء الأمن المعلوماتي وذلك أيضا ما ذكره السيد جوليان أسانج مؤسس موقع ويكيليكس في حوار سابق له وبشكل عام فإن أفضل دول تحمي الخصوصية هي الدول الأوروبية لأن هناك قوانين تسمي بـ Data Protection Laws والجميع يعلم ما تفعله المفوضية الأوروبية لحماية المستخدمين في الفترة الأخير وإذا كنا نريد تقييم لأكثر الدول حماية للخصوصية فسوف نبدأ بدول إسكندنافيا وبالتحديد بالسويد مستضيفة “ويكيليكس” وهناك أيضا النرويج وهولندا وهناك أيضا كندا وآيسلندا في الجهة الأخرى.

القطاع الأول ليس لديه قوانين حماية الخصوصية بالمعني الحقيقي.

القطاع الثانى غير متصل بالأساس بشبكة الإنترنت لأنه محظور على عموم الناس مثل ما يحدث في “كوريا الشمالية” التي تستخدم شبكة داخلية (إنترانت) وهى شبكة مراقبة على مدار الساعة وفى جميع الأحوال فهناك الكثير من التعتيم فيما يتعلق بكيفية تعامل مزودي خدمة الإنترنت مع بياناتنا الشخصية ولذلك علينا أن نحاول بقدر ما نستطيع أن نحمي أنفسنا من تدخل المتطفلين سواء كانت حكومات أو أفراد وسوف نسرد في أخر المقال العديد من الطرق لتصفح الأنترنت بشكل أمن وبدون قيود بأذن الله.

الإجابة نعم هناك تعاون يتم عن طريق القانون ويكون ذلك بأن تحصل الجهة المسئولة عن التحقيق في قضية ما على أمر من النيابة بكشف أو تتبع بيانات مستخدم ما.

ومثلما قلنا سابقا وفي بعد الأحيان كان يحدث أن تقوم الجهة التنفيذية في الحكومة “أمن الدولة أو المباحث” بالضغط على أو ابتزاز مزود خدمة الإنترنت أو شركة اتصالات للحصول على معلومات عن مستخدم ما وهذا كان يحدث في مصر قبل ثورة 25 يناير وذلك ما يحدث في كل الدول العربية بطبيعة الحال.

البيانات التي تظهر عند الـ ISP والمحتوي المقصود به هو كل شيء نقوم بفعله على الإنترنت ولكننا هنا نتحدث عن شيء محدد ولا تظن أن مزود خدمة الإنترنت يرى ما تفعله على سطح المكتب الخاص بك .. أمن الدولة هو من كان يفعل ذلك !

ومن هنا يأتي السؤال المهم .. كيف يمكنك حماية نفسك وهل يمكنك تشفير بياناتك؟

ستكون الحلول مقسمة على جزئين: الجزء الأول للنشطاء السياسيين والصحفيين ومن يعمل في مجال الإغاثة والجزء الثاني سيكون المستخدمين وقد قسمت الحلول لجزئين لأن كشف بيانات الجزء الأول من الممكن أن يساوى حياته (لا مجال للخطأ) أم الجزء الثاني ففي الغالب هو يريد تشفير بياناته وحفظ خصوصياته فقط ومن الممكن أن يستخدم أى منكم الحلول التى يراها مناسبة له.

حلول الجزء الأول: ستكون في البداية مع مشروع تور “Tor Project” هذا المشروع يقدم الأداة الأكثر أماناً لحماية خصوصياتك عند تصفحك الإنترنت وبدون الدخول في تفاصيل قد تكون مملة لدى البعض ولكن لتعلم أن البرنامج يعمل على تشفير الاتصال في اللحظة التي ترتبط بشبكة “تور” حتى اللحظة التى تغلق فيها المتصفح وهناك الكثير من الشروحات باللغة العربية على الإنترنت ولكن لا تقوم بتنزيل البرنامج إلا من الموقع الرسمي وللعلم أيضاً “أن منذ عام 2006 حاولت الكثير من الحكومات تعقب البيانات المشفرة أو كسر تشفير البرنامج نفسه ومع ذلك فشلوا جميعا حتى الآن وقد حدثت هذه المحاولات لتعقب البيانات المشفرة أو كسر تشفير البرنامج في كلا من تايلاند و إيران و الصين وروسيا وبعض الدول الغربية وبعض الحكومات قبل الثورة فى تونس ومصر وليبيا والآن الثورة السورية محاولات لمحاولة كسر البرنامج وتعقب النشطاء ولكن الفشل مازال هو مصير جميع هذه المحاولات” أما الحل الثاني سيكون عن طريق أستخدام Proxies وأفضل البروكسيات وأكثرها تأمين في السويد وهناك الكثير منها على الإنترنت مثل

وهناك خيار أخر وهو أستخدام شبكة وهمية خاصة أو ما يسمي بـ VPN وإذا كنا سنذكر أشهر الشبكات الخاصة ولكن أولاً لا بفضل أن تستخدام الـ VPN المجانية لأن أغلب هذه المواقع التى تقدم مثل هذه الخدمات وتحتفظ بسجل أتصالاتك لديها وتقرر أستخدامها فيفضل أن تستخدم خدمة “OpenVPN” ولا تستخدم الـ PPTP على الأقل على حاسوبك ولكنك ستكون مجبر على أستخدامها على هاتفك “لو جهازك يعمل بنظام أندرويد” لأن “OpenVPN” غير مدعومة حتى الان “النسخة الأصلية”

حلول الجزء الثاني: يستطع المستخدمين أستخدام كافة الحلول الموجودة في في الجزء الأول وهنا سنذكر حلول أخرى تقدم الحماية المطلوبة ولكن ليس بقوة وجودة الموجودة في الجزء الأول والبداية ستكون مع مواقع تقدم خدمات VPN مجانية ومدفوعة الأجر مثل :-

BTguard, Private Internet Access, TorrentPrivacy, TorGuard, ItsHidden, Ipredator, Faceless, IPVanish, AirVPN, PRQ, VPNReactor, BlackVPN, PrivatVPN, Privacy.io, Mullvad, Cryptocloud, ThreadThat, VyprVPN, SwissVPN, StrongVPN, vpntunnel.se, Anonine, ibvpn

وهناك أيضا برامج VPN Client مثل:

Psiphon

ExpatShield

CyberGhost VPN

Vpnetmon

UltraVPN

SecurityKISS

AceVPN

JAP VPN

Astrill VPN

OverPlay VPN

ProxPN

BestFreevVPN

ultravpn

TheFreevVPN

Your-Freedom

AnonymityOnline

ملحوظة: هناك بعض الشائعات التى ظهرت فى الفترة الأخيرة تتحدث عن أن هناك بعض البرامج تم أختراقها أو نشر البرامج على الإنترنت وبها ملفات تجسس مثل Hotspot Shield, UltraSurf (وأنا تأكدت عن طريق أن أصدقائي أن هذه البرامج بها مشاكل ومن السهل أختراقها ونشر ملفات تجسس بها)

حسنا, إذا كنت لا تريد تشفير جميع بياناتك فأقل شيء هو تشفير أتصالاتك بالمواقع التى تتصفحها فعند أستخدام أحد المتصفحات الشهيرة مثل موزيلا فايرفوكس أو جوجل كروم (لا تستخدم متصفح إنترنت اكسبلور) فيفضل أستخدام بروتوكول SSL وهو بروتوكول يأمن صفحات الويب مع العنوان باستخدام HTTPS ولأبد أن نذكر أن هناك مؤسسة أسمها الحدود الإلكترونية (EFF.org) قد طورت أداة تثبت على متصفحك الخاص وهذه الأداة تعمل على تأمين الصفحات والمواقع التي تقوم بزيارتها أسمها HTTPS Everywhere وهى أداة أكثر من رائع وتعمل على تأمين أتصالات بالمواقع التى تقوم بتصفحها.

هناك أيضا خيار أخر لمحبي وعشاقي نظام جنو/لينكس وهى توزيعة كانت تعرف سابقاً بـ TorBOX وتم تغير أسمها لـ Whonix يتم تشغيلها عن طريق برنامج VirtualBox وأهم مميزاتها أن بها العديد والعديد من أدوات التخفي وتشفير البيانات سواء كانت للتصفح أو للبريد الإلكتروني.

وهناك أيضا متصفح أسمه Jumpto كنت قد استخدمته مؤخراً وهو برنامج جيد يسمح لك بالتصفح بشكل مجهول لكنه برنامج مدفوع الأجر مع العلم أن هناك عرض محدود للتصفح بدون دفع أي شيء وهناك أيضاً متصفحات شركة كومودو الرائعة فهناك متصفح أسمه Comodo IceDragon المبني على نواة متصفح فايروكس وهو كما يقال عنه أسرع من الضوء “كتعبير عن سرعته” وبه الكثير من أدوات الحماية المفيدة لجميع المستخدمين, وهناك متصفح أخر أسمه Comodo Dragon مثله مثل متصفح جوجل كروم على Chromium وهو متصفح جيد من الناحية الأمنية وبه خاصية “Incognito Mode”ووظيفتها منع المواقع التى تقوم بزيارتها من تعقبك بدلاً من أستخدام أدوات لمنع التعقب ذلك غير أنه يتيح للمستخدم أستخدام الـ DNS الخاص بالشركة.

الان هناك سؤال في ذهني وأريد منكم الأجابة عليه .. هل لدى أي شخص منكم معلومات عن أن أغلب الشركات مثل فيسبوك وجوجل وغيرها تتتبع وتحليل نشاطك في الإنترنت؟

إذا كنت لا تعلم فهذه “معلومة جديدة” وحتى تمنع هذا عليك أن تثبت على متصفحك أحد الأدوات الشهيرة مثل Do Not Track Plus+ & Ghostery & Disconnect.me & Privacyfix & DeleteMe & TACO (Targeted Advertising Cookie Opt-Out) & Priv3

أخر نقطة سنتحدث عنها اليوم هى هل فعلا أتصالنا بالإنترنت مؤمن أم لا؟

سنعرف عندما نستخدم أحدى برامج أو مواقع تحديد مكان المستخدم عن طريق الـ “عنوانه الذى يظهر به على الإنترنت” مثل :-

http://traceroute.monitis.com

http://www.ip-adress.com/ip_tracer/

http://www.yougetsignal.com/tools/visual-tracert/

وإن تم الأتصال بنجاح فسيظهر لنا أننا نستخدم عنوان موجود في دولة أخرى موجودة في قارة أخرى غير التي نعيش فيها فمثلا أنا أعيش في مصر سيظهر أننى أستخدم عنوان موجود في ايطاليا أو اليابان أو تشيلي وهكذا.

قد يظن البعض أننا مهوسون بالحماية ولكن ذلك غير صحيح فالمعلومات التي يمكن لمتطفل ما معرفتها قد تؤدى إلى سرقة حساباتك الشخصية على المواقع التي تتعامل معاها مثل حساباتك على مواقع التواصل الاجتماعي أو بريدك الإلكتروني أو حسابك البنكي وحتى إن لم يتم أختراق أو سرقة بياناتك أو أن يتم بيع نتائج تصفحك على مواقع البحث لمواقع التسويق أو أن يتم أختراق المؤسسة التى تعمل بها عن طريق معرفة بياناتك الخاصة وقد تستخدم كـ زومبي وتكون أداة لمهاجمة الآخرين وذلك ما يفعله شخص أو مجموعة فما بالك ما سوف تفعله الحكومة معاك؟ 🙂

تذكر أن كل ما تفعله على الإنترنت مهما كان من الممكن أن يظل موجوداً إلي الأبد وتوقع أن يستخدم ضدك في أي وقت ما لم تحاول حماية نفسك بتشفير أتصالك بالإنترنت.

المقالة نشرت على البوابة العربية للأخبار التقنية

معلومات عن خادم المحادثة “Jabber”

Jabber هو مبادرة لإنتاج خادم محادثة مفتوح المصدر على أساس معايير مفتوحة ودون خادم مركزى. يعتبر هذا المشروع مثل أغلب مشاريع لينكس وأباتشى ويشبة برامج المحادثة الشهيرة MSN, ICQ, AOL & IRC. ولكنه فى الحقيقة يستطيع التعامل مع جميع هذه البرامج بسبب أستخدامه لبروتوكول XML/XMPP. المشروع بدأ لأول مرة فى عام 1998 بواسطة صاحب الفكرة "جيريمى ميلر" مطوري جابر يتطوعون بوقتهم للعمل عن طريق رمز عبر الإنترنت، وبما أن المشروع مفتوح المصدر فيمكن لأي شخص تحميل اى البرامج الداعمة لـ Jabber ويبدأ في الثرثرة مجاناJabber يعمل بشكل مختلف عن غيره من نظم التراسل الفوري، لان طريقتة مماثلة تشابه البريد الإلكتروني، وذلك باستخدام (distributed architecture). تكون عناوين مثل أى بريد أخر "أسم المستخدم@jabber.org" ومنها تستطيع التراسل مع أى عنوان أخر مثل Yahoo أو Gmail ويتيح خادم Jabber قراءة عناوين من أنظمة الرسائل المختلفة، وتعرف أين يمكن العثور عليها. على الرغم من أن Jabber بدون مقابل الا أن العديد من الشركات الكبيرة تحتاج إلى حزم البرمجيات والدعم الفنى وخدمات أخرى وهذه هى المشكلة إلتى يجب على مطورى الخادم حلها وبالفعل قد تم ذلك وقد قام Jabber.org لعمل علاقة شركة ريد هات الشهيرة وقد أصدرت بعد ذلك خادم التراسل الفورى والمتوافق مع منصات كثيرة موجودة مثل ICQ و AOL. شركة أبل تدعم Jabber من بداية أصدار Mac OS X v10.4 Tiger عن طريق برنامجها الشهير IChat لان خادم Jabber يستطيع العمل مع سيرفر نظام التشغيل أو أى خادم مراسلة داخلى وذلك سوف يكون مفيد للعميل لان الكثير من العملاء فى أوروبا وأمريكا يستخدمون الخوادم الاخرى الخاصة بـ Jabber لذلك سوف يكون برنامج IChat مفيد لهم. في سبتمبر من عام 2000 وقع Jabber.org على أتفاقية مزود خدمة تطبيق مفتوح المصدر (ASP) ومطور التطبيقات اللاسلكية لتقديم نسخة للهواتف النقالة. هناك أكثر من 60 برنامج على أشهر أنظمة التشغيل النختلفة تدعم Jabber ومن هذا الرابط تستطيع أن ترى القائمة كاملة http://xmpp.org/xmpp-software/clients/ ميزة Jabber تكمن فى أنه يمكنك إعداد ومراقبة محدثاتك خاصة بك، والمشاركة في المحادثات الصوتية، ومشاركة السبورة بيضاء فى الاجتماعات الهامة وأكثر من ذلك بكثير. معلومة صغيرة: بروتوكول XMPP يستخدم بورت 5222. . . . هل تعلم? أن برنامج Google Talk هو أحد الخدمات المتوافقة مع خدمات Jabber,مما يعنى أنه يمكنك أضافة تطبيقات Google مثل أصدقائك إلى قائمة الأتصال الخاصة بك مباشرة فى Gmail. وهنا أيضا شركة سيسكو إلتى تستعين بـ منتج Jabber XCP. موقع التواصل الاجتماعى أطلق ميزة دردشة تطبيقات الطرف الثالث “Third party”عن طريق XMPP. Facebook .. قريباً بإذن الله سيتم عمل فيديو "شرح مفصل" عن الخادم .. المقالة تم نشرها على منتدى عرب هاردوير