كيفية حجب بروتوكوﻻت P2P على راوتر سيسكو

أعلم أن ما سنتحدث عنه اليوم يطبق بشكل رئيسي على الجدار الناري فلا يوجد سبب يجبرنا على استخدام الراوتر لحجب بيانات معينة ولكن أحيانا سنواجه بعض المشاكل التى ستجبرنا على إتخاذ مثل هذا القرار مثل حجب الـ Dynamic Port Applications ولذلك أحببت أن أشارككم بما فعلت.

اليوم سنقوم بحجب بروتوكوﻻت Peer-to-peer على راوتر سيسكو ولفعل ذلك سنستخدم أحد الأليات المطورة من قبل شركة سيسكو والتى تعمل على تنظيم تدفق البيانات والتعرف على مجموعة كبيرة من التطبيقات بما في ذلك تطبيقات الويب والتطبيقات التى تعمل عن طريق client/server من خلال فحص الحزم المرسلة عبر الراوترات والسويتشات والتى تعرف بأسم Network Based Application Recognition (NBAR).

1- في البداية ﻷبد أن نقوم بتفعيل Cisco Express Forwarding (CEF) فبدونها لن نستطيع حجب بروتوكوﻻت P2P.

NetworkSet(config)# ip cef

2- بعد ذلك سنحتاج إلى أن عمل class-map لنحدد من خلالها البروتكوﻻت التى سنقوم بحجبها وسنسميها BLOCKED-P2P ثم نضيف بداخلها البروتوكولات التى سيتم حجبها.

NetworkSet(config)# class-map match-any BLOCKED-P2P

match protocol edonkey

match protocol irc

match protocol Napigator

match protocol Blubster

match protocol Piolet

match protocol RocketItNet

match protocol Overnet

match protocol Grokster

match protocol iMesh

match protocol Kazaa

match protocol Morpheus

match protocol Bitcoin

match protocol Alt-Coins

match protocol Ares Galaxy

match protocol Warez P2P

match protocol NeoModus Direct Connect

match protocol fasttrack

match protocol gnutella

match protocol kazaa2

match protocol winmx

match protocol skype

match protocol cuseeme

match protocol novadigm

match protocol ssh

match protocol Aimster

match protocol Applejuice

match protocol Filetopia

match protocol Freenet

match protocol GnucleusLAN

match protocol GoBoogy

match protocol KuGoo

match protocol MUTE

match protocol Soribada

match protocol Soulseek

match protocol Xunlei

match protocol BitTorrent

توضيح: من الممكن أن نجد أن بعض هذه البروتوكوﻻت مازالت غير مدعومة من قبل نظام التشغيل الموجود على الراوتر أو السويتش الذى ستقوم بعمل عمليه الحجب من خلاله ولكن المؤكد أن أغلبها مدعوم, بجانب أن عملية حجب هذه البروتوكولات تستهلك الكثير من الرامات!

3- بعد ذلك سنقوم بعمل أما policy-map أو access-list لتحديد رد الفعل المستخدم بعد تحديد الترافيك (بروتوكوﻻت P2P) لكن لتحديد أفضل أختيار علينا أن نوضح بأن أمر drop المتفرع من الـ policy-map لن يكون متاح على نسخة IOS 12.2(13)T أو ما قبلها.

لنبدأ باستخدام الـ policy-map.

NetworkSet(config)# policy-map P2P-DROP

NetworkSet(config)# class BLOCKED-P2P

NetworkSet(config)# drop

أو نستخدم الـ access-list.

NetworkSet(config)# access-list 189 deny ip any any P2P-DROP

NetworkSet(config)# access-list 189 permit ip any any

4- ثم ندخل على المنفذ الذى سنقوم بتطبيق policy-map عليه.

NetworkSet(config)# interface FastEthernet0/0

NetworkSet(config)# service-policy input P2P-DROP

أو ندخل على نفس المنفذ ونكتب اﻷمر التالي لتطبيق access-list.

NetworkSet(config)# interface FastEthernet0/0

NetworkSet(config)# ip access-group 189 out

وللتأكد من أن الأعدادات التى قمنا بتفعيلها صحيحة علينا أن نكتب اﻷمر التالي:

NetworkSet# show policy-map interface f0/0

FastEthernet0/0

Service-policy input: P2P-DROP

Class-map: BLOCKED-P2P (match-any)

0 packets, 0 bytes

5 minute offered rate 0 bps, drop rate 0 bps

Match: protocol edonkey

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol irc

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol kazaa2

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol fasttrack

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol gnutella

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol winmx

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol skype

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol cuseeme

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol novadigm

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol ssh

0 packets, 0 bytes

5 minute rate 0 bps

Match: protocol bittorrent

0 packets, 0 bytes

5 minute rate 0 bps

drop

Class-map: class-default (match-any)

0 packets, 0 bytes

5 minute offered rate 0 bps, drop rate 0 bps

Match: any

تنبية: بالنسبة للنقطة المتعلقة ببروتوكول BitTorrent فتوجد بعض المشاكل التى من الممكن أن نواجهها عند تطبيق الطريقة وهى أن أحد المستخدمين قد يغير الـ port المستخدم من قبل برامج التورنت من 6881 لـ 6999 وللتأكد من عدم حدوث ذلك على مدير الشبكة أو يقوم بمنع استخدام هذا الـ port أما بخصوص المشكلة المتعلقة بتشفير اﻻتصال فحلها سيكون موجود على الجدار الناري.

المصدر

تطبيقات أيفون وأيباد خاصة بمهندسي الشبكات والسيرفرات

تحدثنا في تدوينة سابقة عن أفضل تطبيقات الأندرويد التى من الممكن أن تساعد مديري الشبكات على أداء مهامهم اليومية واليوم سنتحدث بإذن الله عن أفضل تطبيقات اﻷيفون والأيباد.

PocketCloud Remote Desktop Pro – RDP / VNC / View: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تستخدم في الوصول عن بعد إلى أنظمة تشغيل الحواسيب والخوادم مثل لينكس وويندوز وماك عن طريق RDP أو VNC أو VMware View مع وجود خيارات عديدة للأتصال وتحديد بروتوكول التشفير المستخدم مع العلم أنه يستطيع العمل من خلال شبكات 3G/4G أو حتى شبكات Wi-Fi ومع ذلك يظل هناك العديد من التطبيقات المنافسة له مثل Remote Desktop Lite – RDP و VNC Viewer و Desktop Connect و iSSH – SSH / VNC Console و Remote Desktop – RDP و LogMeIn و GoToMyPC.

Scany – network scanner: تطبيق مميز يقوم بالبحث عن اﻷجهزة المتصلة بالشبكة ويقدم عنها معلومات تفصيلية ويقوم بإكتشاف اﻷخطاء ويقوم بفحص المنافذ الموجودة بكل جهاز بجانب قيامه بالعديد من المهام الأخرى, هناك تطبيقات أخرى تقوم بنفس الوظيفة مثل IP Network Scanner و iNet Pro – Network scanner و Network Diagnostics Utility Pro و NetTools, NetToolz و Net Status – remote server monitor و NetScanner و LanScan HD و SubnetInsightHD – Scan & manage your Wi-fi networks.

FTPManager Free: يدعم هذا التطبيق بروتوكولات FTP, FTPS, SCP, SFTP ويوفر ميزة تحميل ورفع ومزامنة ومشاركة الملفات مع الخوادم التى تعمل بالبروتوكولات السابق ذكرها ويستخدم بروتوكول SSH/TLS إفتراضياً وذلك لتشفير الأتصال بين الطرفين, أما عن أبرز منافسي هذا التطبيق فهناك iFTP Free و FTP On The Go Pro.

FileExplorer: يستخدم هذا التطبيق في إدارة الملفات الموجودة على خدمات التخزين السحابية مثل Dropbox و Google Drive و SkyDrive بجانب دعمه لويندوز ولينكس وماك وهناك استخدامات أخري له فمثلاً يستطيع أن يعمل أيضاً كـ FTP client و LAN Samba client وبذلك هو يوفر الوصول إلى الملفات من أجهزة الكمبيوتر والخوادم مثل NAS server.

SysMonitor for SAP: يعمل هذا التطبيق على مراقبة البيانات المهمة على أنظمة SAP الموجودة في الشبكة ومنه يمكنك عرض كافة المستخدمين المتصلين بالنظام وتفاصيل الأتصال المطبقة, كما أن هناك العديد من التطبيقات التى تقدمها شركة SAP AG المخصصة لأنظمة SAP مثل تطبيق SAP Business One و SAP System Monitoring وغيرهما.

SolarWinds Mobile Admin Client: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تقدم دعم شبة كامل للبنية التحتية للشبكات ويستطيع المستخدم أن يصل إلى الشبكة عن طريق RDP, SSH, Telnet للوصول للعديد من اﻷنظمة والخدمات بجانب توفيره لـ Real-time alert notifications, Infrastructure monitoring, Virtualization control, Incident report editing and searching, Secure Remote Access via security proxy, Mail System administration, Comprehensive Windows management, Mobile device administration, Directory Services, Backup system administration والعديد من المميزات اﻷخرى.

PC Monitor: على الرغم من محدودية هذا التطبيق المشفر إلا أنك لن تندم عندما تقوم بشراء النسخة الكاملة منه وذلك لأنه يقوم مراقبة والسيطرة على الحواسيب والتطبيقات والخوادم ويقدم تقارير عند حدوث أى مشاكل أو أى تغيرات ويستطيع التعامل مع Exchange و Active Directory و SQL و Hyper-V و IIS و VMware لكن ذلك سيكون مقابل دفع المزيد من المال (مرة أخري).

Vtrace: يصنف هذا التطبيق على أنه من نوع visual traceroute فيعرض للمستخدم عنوان الـ ip address المستهدف وقائمة بالخوادم المرتبطة به وموقع كل خادم على الخريطة, أما عن أبرز منافسي هذا التطبيق فهناك MyRoutersPro for iPad و Nice Trace – traceroute.

PowerShell Mobile Administrator: يساعد هذا التطبيق مستخدميه على اﻷتصال بالويندوز عن طريق الـ PowerShell.

Fing – Network Scanner: يتكون هذا التطبيق من عدة أدوات تقوم باكتشاف الشبكة المتصل بها ويقوم بفحص منافذ الـ TCP ويقوم بعمل ping للأجهزة التى تم اكتشافها داخل الشبكة و عمل traceroute و port scan و DNS lookup و Wake on LAN, أما عن أبرز منافسي هذا التطبيق فهناك NetSwissKnife و IT Tools – Wifi Network Scanner Traceroute, Ping,DNS, Whois و Network Toolbox و zTools – Network Utility و Network Ping و SuperPing و Deep Whois و IP Reference و DNS Lookup Plus و ezNetScan.

AD HelpDesk: يسمح هذا التطبيق للمسئول عن الشبكة باﻻتصال بـ Active Directory والتعديل على البنية التحتية الخاصة بالشبكة لكن هناك شرط وحيد لأتمام عملية اﻻتصال وهى الدخول عن طريق VPN.

SNMPmon: يسمح هذا التطبيق لمستخدمه بمراقبة جميع اﻷجهزة التى تستخدم بروتوكول SNMP.

RBL Status: تطبيق مميز يقدم لمستخدميه قائمة بالـ DNS blacklists وهذا من شأنه أن يحمي المستخدمين من الوقوع في فخ هجمات الهاكرز.

Subnet Calc: يعمل هذا التطبيق كحاسبة نستطيع من خلالها عمل شبكات فرعية وتقسيم الـ network/subnet/IP كما يمكن تحديد الـ CIDR و الـ netmask الخاص بكل شبكة تم تقسيمها سواء كان من نوع IPv4 أو IPv6.

Get Console: يعمل هذا التطبيق على تأمين الأتصال بالشبكة عن طريق استخدام بروتوكول SSHv2 أو Telnet أو TFTP, أما عن أبرز منافسي هذا التطبيق فهناك pTerm – SSH, Telnet Client and Terminal Emulator و vSSH.

IT Manager: يسمح هذا التطبيق بمراقبة وإدارة العديد من الخوادم المختلفة مع تقديم معلومات تفصيلية عن اﻷنظمة المستخدمة على هذه الخوادم, أما عن أبرز منافسي هذا التطبيق فهناك iCacti – Server Monitor.

Active Directory Assist Pro: يقوم هذا التطبيق بمساعدة مستخدميه على إدارة Active Directory بطريقة مبتكرة وسهلة.

Server Tool: وظيفة هذا التطبيق اﻷساسية هى إختبار البروتوكوﻻت الموجودة على الخوادم مثل بروتوكول HTTP, SMTP, IMAP, POP3, Telnet, IMAP.

Windows Domain Password Change And Reminder: وظيفة هذا التطبيق في غاية البساطة وهى أن يقوم بأضافة تذكيرللـ Active Directory Domain Password وذلك حتى ﻻ يتعرض نظامك لبعض المشاكل الناجمة عن عدم تغير كلمة المرور كل فترة محددة.

PocketVM: يتيح هذا التطبيق لمستخدميه إمكانية اﻷتصال باﻷجهزة الافتراضية عن طريق الـ Wi-Fi وعمل تزامن بين ملفات الموجودة بين الطرفين.

هناك العديد من التطبيقات التى توفر إمكانية تصفح والبحث داخل قواعد البيانات عن طريق الشبكة المحلية أو عن طريق استخدام VPN مثل SQL Server Mobile Database Client و MySQL Mobile Database Client و PostgreSQL Mobile Database Client و Access Mobile Database Client و Database Pro.

وهناك أيضاً العديد من التطبيقات التى تعمل على منتجات شركة VMware مثل OPS1 – VMware and Amazon AWS Cloud Management و iVMControl – Control VMware® vCenter and ESX devices و VMware vSphere Client for iPad و VMware Horizon View Client و VMware vCloud Client for iPad وMy VMware و VMware Horizon Workspace, First Edition.

هناك تطبيقات أخري مميزة لم يتم ذكرها مثل Cisco AnyConnect و Speedtest.net Mobile Speed Test و Citrix Receiver و Junos Pulse و Microsoft Lync 2010 و Cisco WebEx Meetings و Server Density Mobile و My Apps – Windows Azure Active Directory.

ملحوظة: يفضل الدخول على صفحات الشركات المطورة لهذه التطبيقات فربما تجدوا تطبيقات أخرى مميزة .. وﻻ تنسوا أن تشاركونا بها في التعليقات وسنقوم بإضافتها لنستفيد منها جميعاً! 😉

الموضوع سيكون متجدد وسيتم إضافة التطبيقات المميزة في حال توفرها بإذن الله.

المصدر

كيفية الأتصال بالإنترنت عن طريق OpenVPN على توزيعة أوبونتو

تحدثنا من قبل عن أهمية استخدام خدمة الـ VPN بشكل افتراضي والآن سنتحدث عن كيفية استخدام برنامج OpenVPN على توزيعة أوبونتو ولكن في البداية سنذكر بعض المعلومات عن المشروع الذى سنستخدم منه الخدمة الـ VPN نفسها والحديث هنا عن مشروع vpngate الذى ظهر للعلن يوم 8 مارس من العام الحالي والذى أصبح أحد أفضل موزعي خدمة الـ VPN في العالم إن لم يكن أفضلهم لأنه يقدم خدمة مجانية بطريقة لا مركزية وهذه ليست وجهة نظر كلية الدراسات العليا في جامعة تسوكوبا بل حتى أغلب خبراء الأمن ولككنا لن ننسي ذكر الجزء الأخر من المشروع وهو برنامج SoftEther برنامج مفتوح المصدر ومجاني قام السيد @dnobori بتطويره وهو طالب شهادة الدكتوره في جامعة تسوكوبا اليابانية والذى وضح الغرض الأساسي من عمل هذا البرنامج عندما صرح للصحافة وقال “أن الهدف الرئيسي من عمل البرنامج هو محاربة تقييد الإنترنت ومساعدة المستخدمين للالتفاف على جدران الحماية الحكومية”.

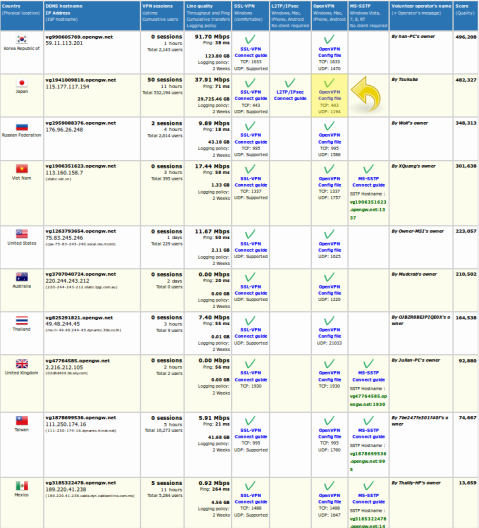

ما يميز هذا المشروع هو دعمه للعديد من بروتكولات الـ VPN مثل SSL و L2TP/IPsec و OpenVPN و MS-SST وهذا يتيح للمستخدمين الاستفادة من الخدمة مهما كان نوع الجهاز المستخدم (حاسوب أو هاتف أو لوح إلكتروني) فلو كنت أحد مستخدمي نظام ويندوز فيمنكم الدخول على الرابط التالي ومعرفة الطريقة التى تستطيع من خلالها استخدام الخدمة أما إن كنت أحد مستخدمي نظام ماك فيمنكم الدخول على الرابط التالي, أما إن كنت أحد مستخدمي الهواتف المحمولة مثل أندرويد و iOS فيمكنك الدخول على الروابط التالية بالترتيب (رابط الأندرويد , رابط iOS) وبما أن الموقع لم يضع طريقة لاستخدام الخدمة على توزيعات لينكس فنحن اليوم سنوضح بإذن الله كيفية استخدام الخدمة على توزيعة أوبونتو.

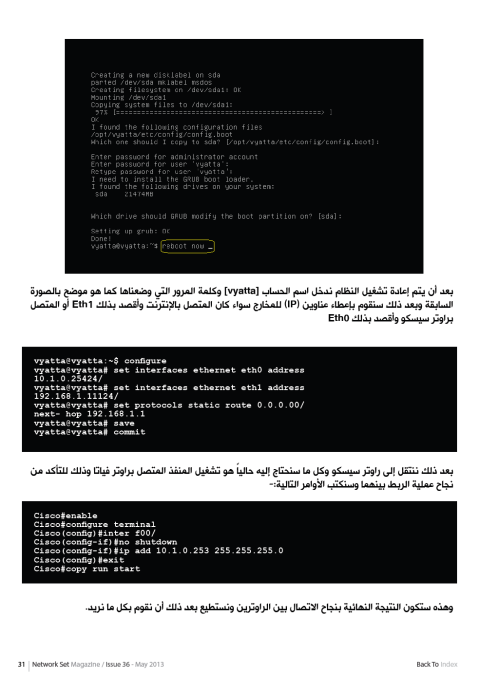

في البداية سنذهب إلى موقع vpngate لتحميل الملف الذى سنقوم من خلاله بتشغيل الخدمة لكن الملاحظ أننا عندما دخلنا على الموقع ظهر لنا الـ Public IP الذي نستخدمه حالياً وهو الموضح في الصورة التالية.

الآن سنقوم بأختيار خادم من VPN Servers List التى تدعم الاتصال عن طريقة برنامج OpenVPN والتى تتغير كل فترة وبما أن لغتي الثالثة هى اللغة اليابانية فقد قررت أن نستخدم أحد الخواد اليابانية في عمل الشرح 😀 وكما هو واضح في الصورة التالية أن هناك ملفين للـ Configuration أحدهم TCP والأخر UDP سنقوم بتحميلهما على حسب احتيجاتنا.

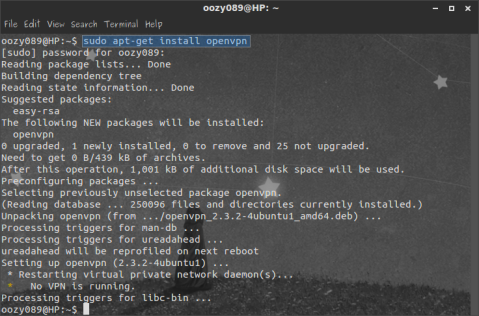

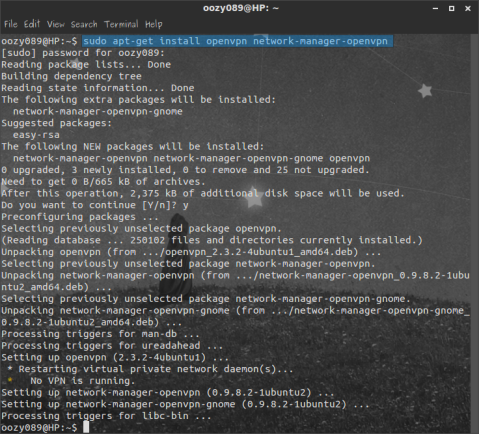

لتشغيل برنامج OpenVPN هناك عدة طرق سنذكر بعضها وستكون الطريقة الأولي أن نقوم بفتح الـ Terminal ونقوم بكتابة الأمر الموضح في الصورة التالية

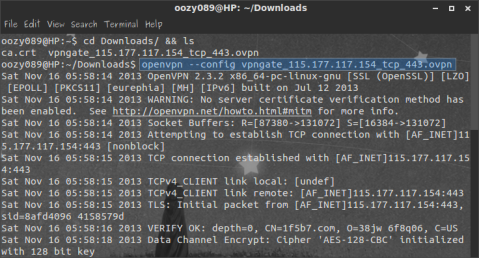

بعد تنصيب البرنامج بدخل على المسار الموجود به الملف الذي قمنا بتحميله من الموقع ونكتب الأمر الموضح في الصورة التالية ثم ننتظر ثواني حتى تظهر لنا رسالة تؤكد أن الأتصال تم بنجاح

.

.

أما الطريقة الثانية وهى المفضلة لدي نظراً لدرجة الأمان والموثوقية التى تقدمها حيث تقوم بتنبيه المستخدم عند حدوث أى مشكلة في الأتصال وستكون البداية بفتح الـ Terminal ونكتب الأمر الموضح في الصورة التالية

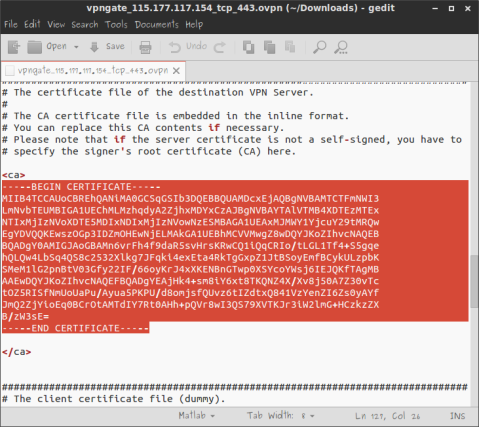

بعد ذلك سننتقل إلى المسار الموجود به الملف الذى قمنا بتحميله من الموقع ونقوم بفتحه ببرنامج gedit ونقوم بنسخ الجزء الخاص بالـ CERTIFICATE كما هو موضح بالصورة التالية ونقوم بعمل ملف أخر أسمه ca وبصيغه .crt ونضع به الجزء الذي قد قمنا نسخه سابقاً

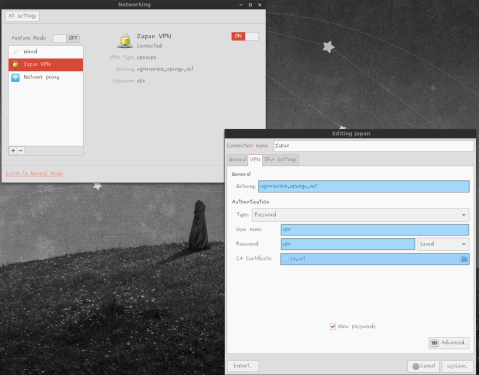

بعد ذلك ندخل على أعدادات النظام (System Settings) ثم إلى الأعدادات الخاصة بالشبكة (Network) ونقوم بإنشاء VPN Connection ونختار نوع خدمة الـ VPN التى سنستخدمها والحديث هنا عن الـ OpenVPN وليس PPTP ثم ننتقل إلى وضع الأعدادات الخاصة بالأتصال كما هى موضحة في الصورة التالية ولا ننسي أن أسم المستخدم وكلمة المرور الخاصة بكل ملفات الـ Configuration الموجودة على الموقع هى VPN

بعد ذلك سنضع في خانة الـ Gateway عنوان أو أسم الخادم الذي سنستخدمه ثم نختار الـ Authentication ثم نكتب أسم المستخدم وكلمة المرور كما وضحنا سابقاً وأخيراً نحدد مكان ملف الـ Ca Certificate ونضغط Save

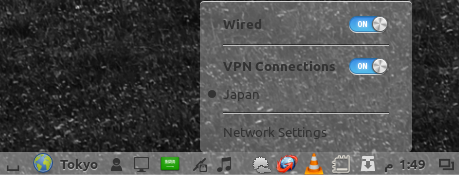

والآن حان الوقت لتشغيل الخدمة ..!

.

.

أما الطريقة الثالثة فستكون بإختصار أن نقوم بتنصيب برنامج KVpnc ونستخدم ملف الـ Configuration الذى قمنا بتحميله من الموقع مسبقاً للأتصال بالخدمة

للتأكد أن عملية الأتصال قد تمت بنجاح مع أى طريقة من الطرق الثلاث يمكنكم الدخول موقع vpngate أو أى موقع ip address locator وسيظهر لكم العنوان الموضح في الصورة التالية

تنصيب برنامج Cisco Packet Tracer على توزيعة أوبونتو

يعلم الجميع أن برنامج Cisco Packet Tracer هو محاكي لأجهزة الشبكات الخاصة بشركة سيسكو سيستمز يسمح للطلابة بالتعامل مع الشبكات بشكل إفتراضي حيث يوفر البيئة المناسبة للتدريب, لمزيد من المعلومات عن البرنامج يمكنكم البحث عن لقاءات السيد دينيس فريزو مصمم البرنامج على الإنترنت.

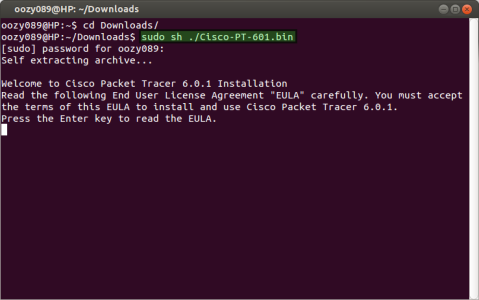

البداية ستكون مع تحميل البرنامج من الرابط التالي, ثم نقوم بعد ذلك بفتح الـ Terminal ونذهب إلى المكان الموجود به نسخة البرنامج ونكتب الأمر الموضح في الصورة التالية

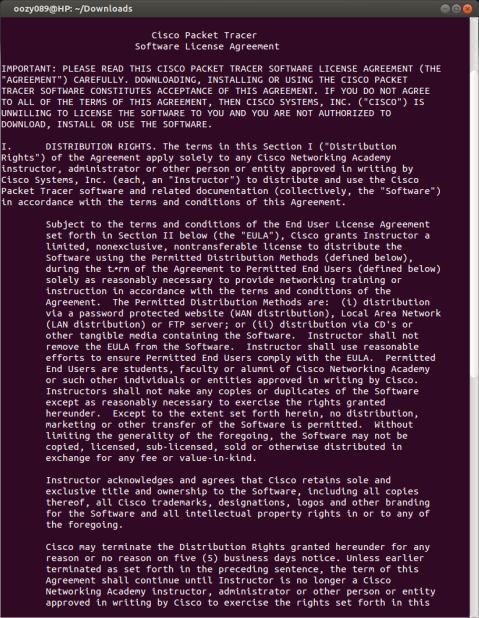

وكما هو موضح في الصورة التالية ستظهر لنا اتفاقية الترخيص الخاصة بالبرنامج

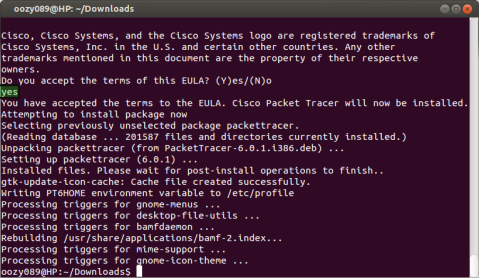

سيطلب منا الموافقة على الشروط الخاصة بالاستخدام وبعد الموافقة سيقوم بتنصيب ملفات البرنامج كما هو موضح في الصورة التالية

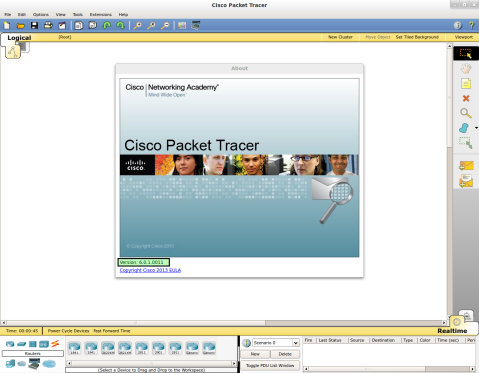

تم بحمد الله الإنتهاء من تنصيب كما هو واضح في الصورة التالية

تطبيقات أندرويد خاصة بمهندسي الشبكات والسيرفرات

نعلم جميعاَ كثرة المهام اليومية التى يقوم بها المسئولين عن إدارة ومراقبة الشبكات سواء أثناء فترة العمل الرسمية أو حتى بعدها ومن هذا المنطلق سنحاول أن نذكر أفضل تطبيقات الأندرويد التى من الممكن أن تساعد مديري الشبكات على أداء مهامهم اليومية.

IP Network Calculator: هذا التطبيق عبارة عن حاسبة نستطيع من خلالها عمل شبكات فرعية وتقسيم الـ network/subnet/IP كما يمكن تحديد الـ CIDR و الـ netmask الخاص بكل شبكة تم تقسيمها سواء كان من نوع IPv4 أو IPv6.

AndFTP: يستطيع هذا التطبيق التعامل بروتوكولات FTP, FTPS, SCP, SFTP ويوفر ميزة تحميل ورفع ومزامنة ومشاركة الملفات مع الخوادم التى تعمل بالبروتوكولات السابق ذكرها ويستخدم بروتوكول SSH/TLS إفتراضياً وذلك لتشفير الأتصال بين الطرفين, أما عن أبرز منافسي هذا التطبيق فهناك FTPDroid.

ES File Explorer File Manager: يستخدم في إدارة الملفات الموجودة على خدمات التخزين السحابية مثل Dropbox و Google Drive و SkyDrive و Box.net و Sugarsync و Yandex و Amazon S3 و Ubuntu One وهناك استخدامات أخري له فمثلاً يستطيع أن يعمل أيضاً كـ FTP client و LAN Samba client وبذلك هو يوفر الوصول إلى الملفات من أجهزة الكمبيوتر والخوادم أيضاً.

aNag: هذا التطبيق هو التطبيق الغير رسمي من برنامج Nagios (مفتوح المصدر) والذى يعمل على مراقبة أداء البنية التحتية للشبكات سواء كانت حواسيب أو خوادم أو خدمات أو حتى تطبيقات.

File Expert: يعتبر هذا التطبيق أحد أشهر مديري الملفات علي نظام أندرويد وذلك للمهام التى يستطيع تنفيذها فهو يقوم بإدارة الملفات الخاصة بجهازك سواء كان هاتف محمول أو لوح إلكتروني أو حاسوب شخصي أو حتى خادم تخزين سحابي.

PocketCloud Remote RDP / VNC: يعتبر هذا التطبيق أحد أفضل التطبيقات التى تستخدم في الوصول عن بعد إلى أنظمة تشغيل الحواسيب والخوادم مثل لينكس وويندوز وماك عن طريق RDP أو VNC أو VMware View مع وجود خيارات عديدة للأتصال وتحديد بروتوكول التشفير المستخدم مع العلم أنه يستطيع العمل من خلال شبكات 3G/4G أو حتى شبكات Wi-Fi ومع ذلك يظل هناك العديد من التطبيقات المنافسة له مثل TeamViewer for Remote Control و VNC Viewer و Jump Desktop و GoToMyPC.

PC Monitor: على الرغم من محدودية هذا التطبيق المشفر إلا أنك لن تندم عندما تقوم بشراء النسخة الكاملة منه وذلك لأنه يقوم مراقبة والسيطرة على الحواسيب والتطبيقات والخوادم ويقدم تقارير عند حدوث أى مشاكل أو أى تغيرات ويستطيع التعامل مع Exchange و Active Directory و SQL و Hyper-V و IIS و VMware لكن ذلك سيكون مقابل دفع المزيد من المال (مرة أخري), وبالطبع هناك برامج منافسة منها التطبيق المجاني المميز Server Admin-VMware, ActiveDir و Monyt – Server Monitor.

Free ActiveDir Manager: تستطيع من خلال النسخة المجانية من هذا التطبيق بأن تقوم بتنفيذ بعض المهام في الـ Active Directory مثل ضبط وتعطيل كلمات السر للمستخدمين والتعديل في الـ attributes الموجودة داخل أى حساب داخل الدومين والتحكم في عضويات المستخدمين.

AWS Console: إذا كانت أحد مستخدمي خدمات أمازون السحابية فبالتأكيد أنت بحاجة إلى تطبيق يقوم على مراقبة وضع وحالة EC2 وتنبيهك في حالة حدوث أى تغيرات وهذه هى الوظيفة الرئيسية لهذا التطبيق بجانب إمكانية التحكم في الموارد الخاص بك, أما عن أبرز منافسي هذا التطبيق فهناك Android AWS Manager.

Cura – SysAdmin: يتكون هذا التطبيق الرائع من حزمة بها الكثير من الأدوات المستخدمة في التحكم ومراقبة خوادم لينكس ويونكس. [مطوري هذا البرنامج إخوة عرب]

Script Manager – SManager: عندما تقوم باستخدامك هذا التطبيق تستطيع أن تحمل أو تطبق أو تعديل الـ shell scripts بلمسة واحدة فقط ,أما منافس هذا التطبيق فهو GScript Lite.

Remote DB: تطبيق تجاري يمكنك من الوصول إلى خوادم Microsoft SQL, MySQL, PostgreSQL, Sybase ASE مما يتيح لك مراقبة التنبيهات وإجراء تحديثات وتغير الأوامر الموجودة على قواعد البيانات المسئول عنها بكل سهولة.

SharesFinder: يقوم هذا التطبيق بالبحث داخل الشبكة المتصل بها عن الملفات المشتركة ثم يقوم بعرضها عن طريق أحد البروتوكولات التالية: SMB أو HTTP أو FTP.

Fing – Network Tools: يتكون هذا التطبيق من عدة أدوات تقوم باكتشاف الشبكة المتصل بها ويقوم بفحص منافذ الـ TCP ويقوم بعمل ping للأجهزة التى تم اكتشافها داخل الشبكة و عمل traceroute و port scan و DNS lookup و Wake on LAN, أما عن منافسين فهناك تطبيق Network Discovery و Network Scanner – IP Discovery و ezNetScan و Pamn IP Scanner, Network Info II.

Netalyzr: يقوم هذا التطبيق بتحليل خصائص الأتصال بالأنترنت ويظهر لنا الخدمات التى تم حجبها ويفحص خوادم الـ DNS المستخدمة ويقوم بفحص سرعة الـ bandwidth و NAT ثم يقدم تقرير مفصل على أبرز المشاكل التى تم تحديدها.

SysMonitor for SAP: يمكنك هذا التطبيق من مراقبة البيانات المهمة على أنظمة SAP الموجودة في الشبكة المسئول عنها ومنه يمكنك عرض كافة المستخدمين المتصلين بالنظام وتفاصيل الأتصال المطبقة, كما أن هناك العديد من التطبيقات التى تقدمها شركة SAP AG المخصصة لأنظمة SAP.

ConnectBot: تطبيق مفتوح المصدر يعمل على تأمين الأتصال بين المستخدم والخادم ببروتوكول SSH أو telnet أو حتى local, أما عن أبرز منافسي هذا التطبيق فهناك JuiceSSH – SSH Client و Better Terminal Emulator Pro.

tPacketCapture: تقوم النسخة المجانية من هذا التطبيق بإلتقاط حزم البيانات التى تمر عبر الشبكة وتحفظها في ملف صيغته PCAP ليقوم المسئول بعد ذلك بفحصها عن طريق أى برنامج لتحليل البيانات مثل Wireshark, أما عن التطبيقات المنافسة لهذا التطبيق فهناك Intercepter-NG و Wi.cap. Network sniffer و bitShark.

VirtualBox Manager: النسخة المجانية من هذا التطبيق تتيح إمكانية مراقبة والتحكم والأتصال بأنظمة التشغيل الوهمية التى تقوم بتنصيبها على برنامج VirtualBox , أما عن أبرز منافسي هذا البرنامج فهناك VBoxManage Android.

هناك بعض الشركات التى قدمت بعض التطبيقات التى من الممكن ان تفيد المسئولين في حالة إذا كانوا يستخدموا منتجاتها وهم كالتالي :-

- تطبيقات شركة سيسكو سيستمز: Cisco WebEx Meetings و Cisco Connect Express و VpnCilla و Cisco Password Decoder و Cisco Technical Support و Cisco Tech Docs.

- تطبيقات شركة جونيبر: Juniper 1on1 و Junos Pulse و JUNOS GENIUS.

- تطبيقات شركة مايكروسوفت: Microsoft Remote Desktop و Lync 2010 و Lync 2013.

- تطبيقات شركة هواوي: Huawei IT Book و Huawei Technical Support و Huawei IT Book.

- تطبيقات شركة في أم وير: VMware Horizon View Client و vmwViewer و Virtual Viewer.

- تطبيقات شركة سيتريكس: Citrix Receiver.

- تطبيقات شركة نوفيل: ZENworks و Novell in Hand.

هناك تطبيقات أخري مميزة لم يتم ذكرها مثل IP Tools و Spiceworks Mobile و Solarwinds Mobile Admin Client و SSql Database Admin و UltraTools Mobile v1.1 و Servers Ultimate و Samba Server و DDoS Traffic Reports و SSHDroid و android nmap و dsploit و Network Spoofer و IT Manager و SNMP Traffic Grapher و Wifi Analyzer وتطبيقات شركة White Seagull Technology المخصصة لمنتجات شركة سيسكو سيستمز.

ملحوظة: يفضل الدخول على صفحات الشركات المطورة لهذه التطبيقات فربما تجدوا تطبيقات أخرى مميزة .. وﻻ تنسوا أن تشاركونا بها في التعليقات وسنقوم بإضافتها لنستفيد منها جميعاً! 😉

الموضوع سيكون متجدد وسيتم إضافة التطبيقات المميزة في حال توفرها بإذن الله.

المصدر

أيهما أفضل, منهج شهادة CEH أم منهج شهادة CPTE؟

(عصر المعلومات) هذا بإختصار المسمي الفعلي لواقعنا المعاصر, فمن يمتلك المعلومات يمتلك كل شيء ولكن هذا ليس كل شيء فعند إمتلاكك للمعلومات عليك أن تكون قادر على تأمينها وحمايتها من المخاطر المحتملة وهذا ما يجب ان تفعله كل المؤسسات وهذا ما يجب أن يدركه كل من يعمل في مجال تكنولوجيا المعلومات فإهتمام المؤسسات بالمتخصصين في قطاع اﻷمن اﻹلكتروني أصبح في تزايد ﻷن الوضع اﻵن أصبح خارج السيطرة فالمؤسسات والحكومات كانوا ومازالوا يتنافسون في إيجاد أفضل الطرق لحماية أنفسهم وهذا ما أدي إلى حتمية وجود منظمات تعمل على إنشاء مناهج لتدريب المهتمين واليوم سنتحدث عن شهادتين من شركتين مختلفتين يمثلوا قمة الشهادات المتخصصة في مجال أمن المعلومات بالنسبة إلى مهندسي ومديري الشبكات “على وجه الخصوص”.

الشهادة اﻷولي وهى اﻷكثر شهرة مع نظيرتها CEH (Certified Ethical Hacker) الصادرة من قبل شركة EC-Council والشهادة الثانية هى CPTE (Certified Penetration testing engineer) الصادرة من قبل شركة mile2, وهما ما سنتحدث عنهما بإذن الله.

واﻵن سنحاول أن نطرح بعض النقاط التى ستقودنا إلى معرفة أى المنهجين أفضل من الناحية التعليمية وستكون كالتالي :-

- شهادة CPTE لديها تعديلات منتظمة وذلك يتم وفقاً للتحديثات التى تطرأ في مجال الحماية, في حين أن شهادة CEH يتم تحديثها كل عدة سنوات ولكن الشركة تحاول مؤخراً تغير هذه الوضعية بتحديث شهادتها كل مدة محددة ولن ذلك لم يتم حتى اﻵن!

- تركز شهادة CPTE على الجانب التقني بطريقة تمكن الدارسين من تعزيز مهاراتهم من الناحية اﻷمنية مثل رفع مستوي اﻷمن والحماية وكيفية وضع ضوابط وقواعد تتناسب مع إحتياجات العمل, في حين أن شهادة CEH تركز على الجانب العملي بشكل أكبر من التركيز على الجانب النظري فعندما تبدأ دراستك تشعر أن المنهج في أغلبة عبارة عن كيفية استخدام اﻷدوات فقط .. ماذا عن اﻷساسيات!؟

- شهادة CPTE تقوم بتحديث منهجها بشكل مستمر وكل فترة زمانية محددة فتقوم عن التحديث بإزالة المواضيع التى لم يعد لها قيمة أو اصبحت قديمة وإن لم تقم بإزالتها فأن تقوم بذكرها من عدة سطور قليلة ومختصرة, في حين أن شهادة CEH مازالت تضع بعض المواضيع التى عفي عليها الزمن وأصبحت شيء أثرى في عالم الحماية واﻻختراق.

- إذا نظرنا إلى أجزاء الدورة التدريبية فسنجد أن شهادة CEH تركز بشكل واضح على كيفية أستخدام اﻷدوات لإتمام عملية ما, في حين أن شهادة CPTE تركز على المفاهيم والقضايا اﻷساسية والتى يتم من خلالها إتمام أى عملية بشكل أكثر كفاءة.

- في مجال اختبار الاختراق يعتبر إعداد التقارير اﻷمنية جزء أساسي من العمل ﻷنه كلما كنت جيد في شرح تفاصيل عملك كلما كان أفضل للمؤسسة التى تعمل بها أو لعملائك بشكل عام وهذه المنهجية تكاد تكون معدومة في في منهج شهادة CEH في حين أن منهج شهادة CPTE مخصصة باب كامل لإهميتها!

- عند دراستك لمنهج شهادة CPTE ستدرك أنه يتجاوز اﻷعمال التقليدية من الحديث عن تقنيات القرصنة التقليدية إلى الحديث عن الإختراق والتحليل والفحص بوجهتي نظر (المهندس والهاكر) وبذلك ستتمكن من الحصول على خبرة الطرفين!

- شهادة CEH معتمدة من قبل كبرى المؤسسات الحكومية والخاصة في أغلب دول العالم في حين أن شهادة CPTE لديها دعم قوى من المؤسسات العسكرية اﻷمريكية فيكفي أن نقول أنها معتمدة من قبل أقوى جهاز في كوكب الأرض والحديث هنا عن وكالة اﻷمن القومي وكذلك الجيش اﻷمريكي وذلك حدث بعدما لعبت هذه الشهادة دوراً محورياً في مساعدة القوات الجوية للولايات المتحدة تحسين بروتوكولات الحماية الخاصة بهم.

- كيفن هنري خبير أمن المعلومات الشهير وأحد أفضل اﻷشخاص الذين شرحوا منهج CISSP مع شركة (ISC)² وشرح لنا التهديدات المتقدمة المتواصلة في الفترة اﻷخيرة قد أنتقل العام الماضي للعمل مع شركة Mile2 في شرح منهج شهادة CPTE.

- لنتحدث أخيراً عن الجانب اﻻقتصادي وهو جانب هام فسنقول أن تكلفة امتحان شهادة CEH هى 500 دوﻻر مع إمكانية أن نتنهي الدورة بعد عامين من وقت نجاحك فيها وفي حال لم تقم بتحديثها بأصدارها القادم فسيتم إلغائها بشكل نهائي, أما تكلفة شهادة CPTE هى 250 دوﻻر والمميز في هذه الشهادة هو عدم وجود إنتهاء صلاحية لها وعلى الرغم من ظهور أصدارات جديدة من الشهادة إلا أنك ستظل معتمد لدى الشركة أنك نجحت في اﻷصدار رقم (*) من هذه الشهادة.

← هل تعلم أن شركة Mile2 تعتبر أحد الأسباب المباشرة التى أدت إلى شهرة شهادة CEH؟ نعم, ففي وقت سابق كان تضع الشركة شرط “محدد” لحصول الطلاب على شهادتها وهو أن يبدؤا مسارهم التدريبي بالحصول على شهادة CEH ولكنها قررت في نهاية المطاف تعديل شهادتها القديم [CPTC] وإصدار منهج CPTE وبذلك لن يكون الطلاب بحاجة إلى شهادة CEH ﻷن المنهج الجديدة يحتوى على ما يوجد بها وأكثر!

وجهة نظر قد تظهر شهادة CEH بشكل جميل في سيرتك الذاتية ولكن CPTE أفضل عندما تبدأ العمل ﻷن معرفتك ستكون مبنية على أكثر من مجرد استخدام اﻷدوات أو معرفة بعض تقنيات القرصنة الشهيرة, ومع ذلك يظل الخيار الأفضل هو أن تقوم بدراسة المنهجين وبذلك تضمن تعلم اﻷساسيات وتعلم أيضاً أساسيات استخدام بعض اﻷدوات المعروفة.

بعد كل ما ذكر أريد أن أوضح أن الغرض من كتابة هذه التدوينة ليس المقارنة بين المنهجين على الرغم من أن العنوان يوحي بذلك لكن المقصود أن على مهندسي ومديري الشبكات أن ينظروا بإهتمام إلى شهادة CPTE وذلك بإعتبارها خطوة ﻷبد منها قبل دراسة منهج لشهادة CEH.

تنصيب برنامج VMware Workstation و VMware Player على توزيعة أوبونتو

لن أذكر أى مقدمة عن البرنامج ﻷن الغالبية تعلم أهميته وقوته في مجال اﻷنظمة الوهمية وعلى الرغم من شهرة هذا البرنامج إلا أن مستخدمي لينكس كانوا يواجهوا الكثير من المشاكل والصعوبات في مرحلة ما بعد تنصيب البرنامج مثل تحديد مكان وتحديث الـ Kernel Modules أو توقف أحد الخدمات التى تعمل مع البرنامج مثل vmmon ولكن تم حل غالبية هذه المشاكل في اﻷصدار الأخير رقم 10 وهذا ما سنراه ﻻحقاً.

في البداية سندخل على الرابط التالي لموقع الشركة الرسمي لشراء البرنامج وتحميله أو يمكنكم تحميل البرنامج من الرابط التالي!

توضيح: هناك طريقتين لتنصيب البرنامج الأولي هى ما سنستخدمها ﻻحقاً (عن طريق الأوامر النصية) وهناك طريقة أخرى (عن طريق الوجهة الرسومية)!

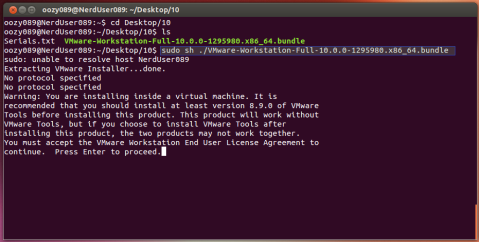

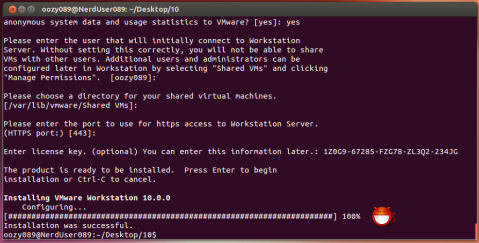

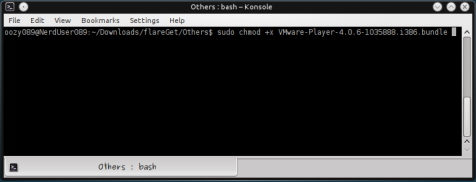

بعد تحميل البرنامج نقوم بفتح الـ Terminal وندخل على الملف الموجود به ملف البرنامج ثم نكتب اﻷمر التالي كما هو موضح في الصورة التالية

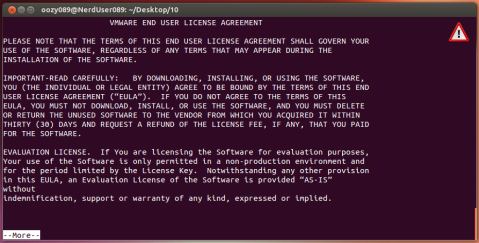

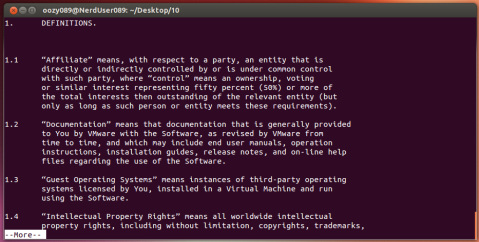

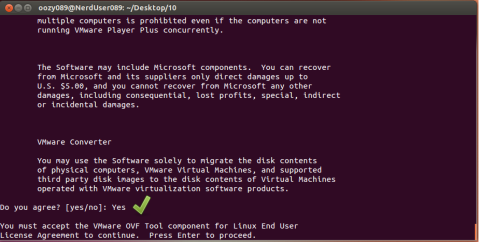

اﻵن ستظهر لنا شروط ترخيص البرنامج كما هو موضح في الصور التالية

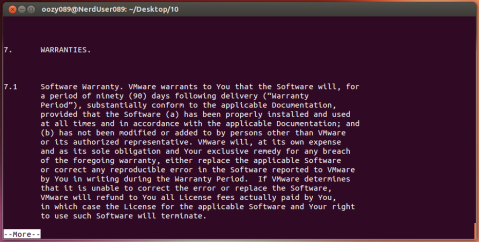

سنقوم بعد ذلك بالموافقة على شروط ترخيص البرنامج كما هو موضح في الصورة التالية

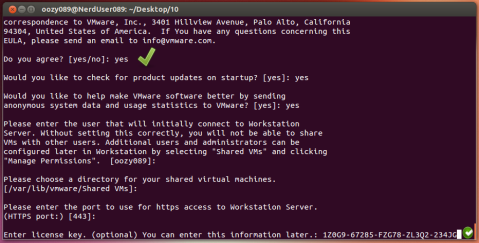

نقوم بالموافقة على شروط تراخيص البرنامج والمسار الذى سيستخدمه ورقم البروتوكول المستخدم ثم نقول بعد ذلك بإدخال السيريال الخاص بالبرنامج كما هو موضح في الصورة التالية

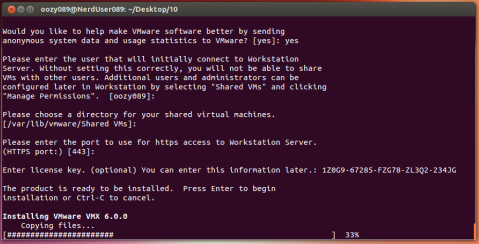

بدأ في نقل ملفات البرنامج إلى المسار المخصص له

ننتظر قليلاً

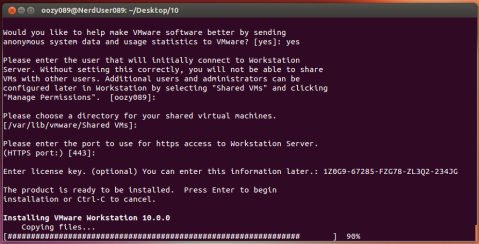

تم اﻹنتهاء من التنصيب بنجاح!

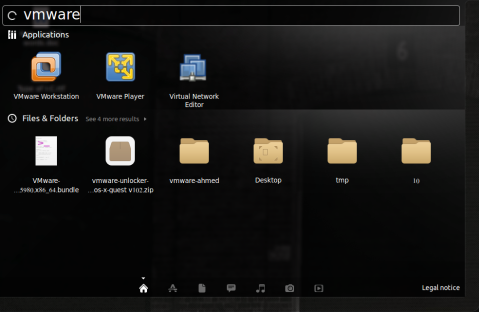

ندخل على القائمة ونكتب اﻷمر أسم البرنامج للبحث عنه والتأكد من وجوده كاملاً

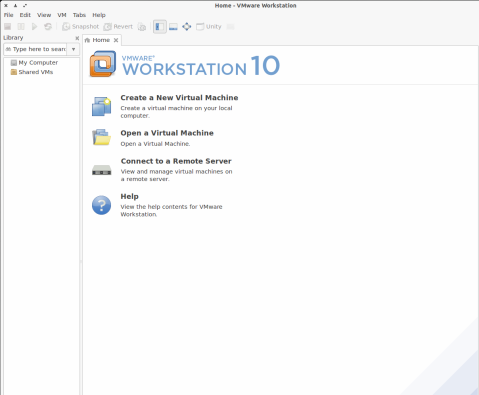

صورة البرنامج بعد اﻹنتهاء من تنصيب البرنامج

صورة للتأكد من أن البرنامج يعمل بشكل طبيعي عن طريق تشغيل توزيعة Puppy Linux أو ما يعرف بـ “لينكس أبو كلب” 😀

.

.

.

واﻵن سننتقل للحديث عن البرنامج الذى كنا في السابق نواجه العديد من المشاكل عند نقوم بتنصيب اﻹصدارات القديمة منه على توزيعة أوبونتو مثل توقف البرنامج فجأة لكن أغلب هذه المشاكل قد تم حله مع صدور الأصدار الخامس وأصبح من السهل تنصيب البرنامج كما سنرى ﻻحقاً.

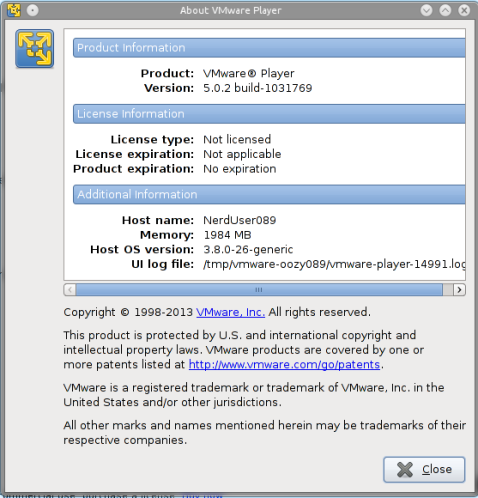

في البداية سندخل على الرابط التالي لموقع شركة VMware لتحميل ملف البرنامج سواء كانت 32-bit أو 64-bit مع العلم أن اﻷصدار الأخير من البرنامج رقمه 5.0.2.

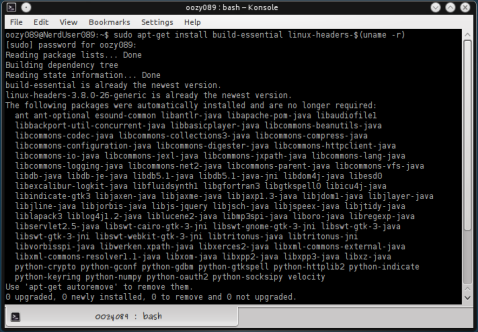

بعد تحميل البرنامج نقوم بفتح الـ Terminal ونقوم تثبيت بعض الـ Dependencies عن طريق كتابة اﻷمر التالي

بعد ذلك ندخل على المكان الموجود به ملف البرنامج الذى قمنا بتحميله من الموقع الرسمي للشركة ونكتب اﻷمر التالي لنستطيع أن نغير من صلاحيات الملف ونقوم بتشغيل الملف

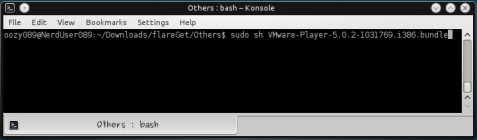

بعد ذلك نكتب اﻷمر التالي لتنصيب الملف

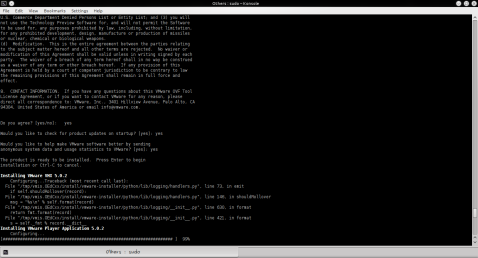

ننتظر قليلاً ثم نبدأ في الموافقة على شروط تراخيص البرنامج وبعد ذلك سيبدأ بتنصيب الملفات كما نرى في الصورة التالية

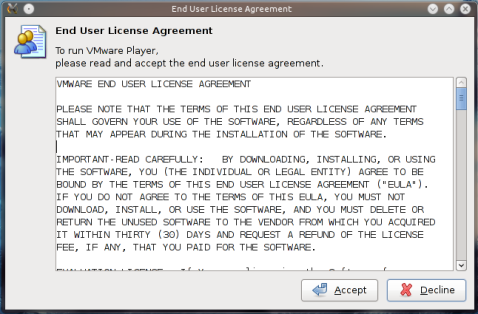

بعد ذلك نقوم بإعادة تشغيل الحاسوب ثم ندخل على قائمة البرامج ونقوم بفتح البرنامج لتظهر لنا إتفاقية الترخيص الخاصة باالمستخدمين .. نوافق عليها لتظهر لنا واجهه البرنامج

للتأكيد, هذا رقم اﻹصدار البرنامج

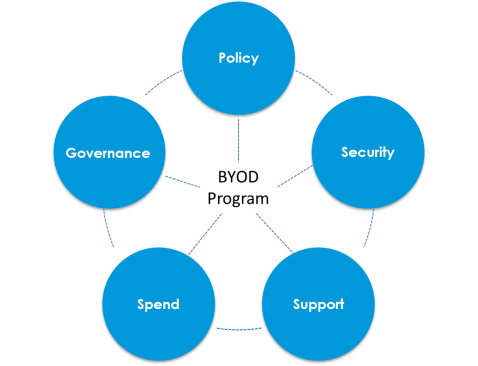

منهجية BYOD, إيجابيتها وسلبيتها ومستقبلها

شهدت السنوات الخمسة وعشرون الأخيرة تطور كبير في مجال التكنولوجيا لم يكن يتخيله أكثر المتفائلين فالبداية كانت مع واجهة سطر الأوامر إلى القوائم الجانبية ثم إلى سطح المكتب وظهور التطبيقات والتى معها أختفي معها الكثير من التعقيد الذى كان يواجه المستخدمين والنتيجة إقبال مزيد من الأشخاص على أستخدام الحواسيب وتسارعت وتيرة التطور التكنولوجي ففي خلال عام واحد فقط تتغير التقنيات والأدوات والطرق والأفكار التى كنا نظن سابقاً أنها حديثة, لكن الآن بعد أن أصابت الشيخوخة الحواسيب المكتبية كان متوقع أن تظهر طرق جديدة متطورة يستطيع من خلالها الموظفين والعاملين في المؤسسات والشركات تأدية عملهم وهذا ما حدث بالفعل فقد ظهرت منهجية إستخدام الاجهزة الشخصية (الحواسيب المحمولة والهواتف الذكية) في العمل وربطها بشبكة المؤسسة وتعرف هذه المنهجية بـ BYOD (bring your own device) وهى أحد الطرق المتنامية في قطاع تكنولوجيا المعلومات حالياً لأنها تقدم العديد من الفوائد التى يضعها المسئولين على رأس أولويتهم في الفترة الأخيرة ومع الرغم من ذلك هناك بعض المخاوف والمشاكل الأمنية التى تواجه المسئولين في قسم تكنولوجيا المعلومات من استخدام هذه المنهجية إلى أن ذلك لم يمنعهم من تجربتها.

لماذا نقوم بتطبيق هذه المنهجية؟

يقول موقع IDC المتخصص في الأبحاث السوقية لمجال تكنولوجيا المعلومات أن 95% من الموظفين يستخدمون أجهزتهم الخاصة في العمل سواء كانت سياسات المؤسسة التى يعملون بها تسمح بذلك أو لا! وهذا الأمر يجعل المسئولين يفكروا بجدية في كيفية أستغلال هذه الأجهزة لصالحهم ولكنه ليس السبب الوحيد فعندما تعلم أن موقع Ovum المتخصص في المجال الأقتصادى لقطاع الأتصالات والبرمجيات قال في تقريره السنوى أن بحلول العام القادم سيستخدم أكثر من 80% من المديرين أجهزتهم الشخصية للوصول إلى أنظمة الشركات التى يعملون بها فعلينا أن نفكر مرة ثانية في خطواتنا القادمة؟

ما هى الإيجابيات التى ستعود على المؤسسات من خلال تطبيقها لهذه المنهجية؟

- الفائدة التى ستعود على المالكين والمدراء التنفيذيين تتمثل في ضمان زيادة إنتاجية الموظفين وخفض الضرائب.

- الفائدة التى ستعود على قسم الموارد المالية تتمثل في توفير الكثير من المال من خلال رفع العبء عن الشركة وتحوليه على الموظف الذى سيستخدم أجهزته في العمل وسيؤدى ذلك إلى تقليل النفقات بما يقرب من 89 دولار سنوياً كانت تنفق على دعم أجهزة كل موظف في حين أن شركة سيسكو قد نشرت دراسة أوضحت فيها أنها توفر 3150 دولار سنوياً كان تنفق على كل موظف يعمل لديها وينقسم هذا المبلغ ما بين تكاليف كان تنفق أو زيادة حدثت في إنتاجية هذا الموظف وهذا ظهر خلال خطط البيانات التى تنشر في نهاية كل عام مع العلم أن هناك شركات أخرى قالت أنها لم تستخدم هذه المنهجية بسبب تخفيض التكاليف ولكن لزيادة الأنتاج ففي أول سنة وفرت هذه الشركات ما يقرب من 7500 دولار سنوياً عن طريق عمل كل موظف لمدة 57 دقيقة أضافية يومياً.

- الفائدة التى ستعود على قسم الموارد البشرية تتمثل في عمل القسم على إجتذاب وجلب أفضل المواهب عن طريق السماح للموظفين أختيار الأدوات التى يستخدمونها للعمل.

- الفائدة التى ستعود على الموظفين تتمثل في قدرتهم على أستخدام الأجهزة التى بحوزتهم في العمل سواء كانت الحواسيب المحمولة أو الشخصية والهواتف الذكية بجانب الاستخدام الشخصي وهذا سيقلل من الإحباط التى يتملكهم أحياناً بسبب عدم قدرتهم على أستخدام هذه الأجهزة في أوقات العمل أو عدم السماح لهم بالعمل عليها مثلما تفعل أغلب المؤسسات بجانب ذلك سيكونوا قادرين على التعاون بشكل أسرع مع الزملاء والعملاء سواء كانوا في المؤسسة أو خارجها وقدرتهم على الوصول إلى البيانات أينما ذهبوا.

- الفائدة التى ستعود على قسم تكنولوجيا المعلومات تتمثل في التأكد من تحكمهم وسيطرتهم “شبة” الكاملة على الأجهزة المتصلة بالشبكة.

أما الحديث عن مدى قبول الموظفين لتطبيق هذه المنهجية فنستطيع أن نقول أن أخر المؤشرات والتقارير التى صدرت تقول أن أكثر من 50% من الشركات التى تستخدم هذه المنهجية موظفينها سعداء ولا توجد لديهم مشاكل في تحمل تكاليف الأجهزة التى يستخدمونها ومن ضمن هذه الشركات التى جرى عليها البحث تقوم بدفع مبلغ بسيط شهرياً للموظفين يضاف على مراتبتهم كجزء من تحمل الشركة لتكاليف أجهزتهم وهذا ما أكدته دراسة أخرى قامت بها شركة GoodTechnology تحدثت فيها عن منهجية BYOD وتأثيرها على الأعمال وقالت أن النموذج التقليدى لدعم الأجهزة المملوكة للشركة أصبح أثري وعفا عليه الزمن وأن كل المؤسسات سواء الحكومية أو الخاصة بدأت تتوجه نحو المنهجية الجديدة بنسبة وصلت إلى 72.2% وأن هناك 3.9% قالوا أن هناك خطط للتغير في العام القادم في حين أن هناك 14.8% وضحوا نيتهم في التغير لكنهم لم يضعوا جدول زمني محدد لكن المثير للأهتمام أن 80% من الشركات الكبيرة كانت تسمح لموظفيها بأستخدام أجهزتهم الخاصة بسبب وجود متخصصين في قسم الـ IT الخاص بهم!

ما هى السلبيات التى ستعود على المؤسسات من خلال تطبيقها لهذه المنهجية؟

- المشاكل الأمنية تعتبر الصداع الأكبر في رأس قسم الـ IT فيكفي أن نقول أن تهديدات البرمجيات الخبيثة للهواتف الذكية زادت هذا العام بنسبة 614% وأظن أن هذا أوضح مثال على مدى المخاطر التى من الممكن أن تتعرض لها أجهزة الموظفين.

- الشركات الصغيرة في الغالب لا يكون بها متخصصين للـ IT ناهيك عن فريق كامل يستطيع أن يدير هذه المنهجية ولذلك تعتبر BYOD حل غير مطروح بالنسبة لهم.

التحديات التى ستواجه أقسام تكنولوجيا المعلومات؟

على الرغم من أن هذه المنهجية تمنح الموظفين والعاملين في المؤسسة أكبر قدر من الحرية والمرونة إلا أن ذلك يفرض الكثير من الضغط على قسم الـ IT بشكلاً عام لأن عليهم أن يكونوا قادرين على التعامل مع الكثير من الأجهزة ذات الأنظمة والمنصات المختلفة وفي الحقيقة هناك نقطة أساسية لأبد أن نذكرها وهى أختلاف إستراتيجية التعامل مع الأجهزة التى تستخدم هذه المنهجية عن التعامل مع الأجهزة الموجودة في مكان العمل فعند تطبيق مثل هذه المنهجية لابد من وضع سياسات وقواعد واضحة ورقابة صارمة يراعى فيها متطلبات الحد الأدني من الأمان ووضع معايير تنظيمية مثل PCI DSS , FISMA, GLBA, SOX, HIPAA للسيطرة على كل شيء, أما عن التحديات فستكون كالتالي:-

1- طرق التعامل مع التهديدات الموجهة للهواتف الذكية والألواح الإلكترونية فكما ذكرنا بأن تهديدات الفيروسات كثيرة ولكنها ليست التهديد الوحيد فالتهديد الأكبر على الموظفين هو هجمات التصيد التى تصلهم عن طريق البريد الإلكتروني والتى غالباً ما يقع فيها الموظفين.

2- عدم دراية الموظفين بالسياسات الرسمية الموجودة في المؤسسة التى يعملوا بها فوفقاً لدراسة نشرت العام الماضي أكدت أن 47% من الموظفين لا يعلموا السياسات الرسمية الموضوعة من قبل شركتهم في حين أن 13% لا يعلموا أن مؤسساتهم لديها سياسات من الأساس!

3- عدم تنفيذ الموظفين والعاملين بالمؤسسة للسياسات الموضوعة من قبل قسم الـ IT على حواسيبهم المحمولة والهواتف الذكية والتى من المفترض أن يكونوا موقعين على تنفيذها وإلا سيتعرضوا للعقوبات الموجودة في بنود عقودهم.

4- هناك عقبة تقع تحت بند الخلط بين العمل والمتطلبات الشخصية والمقصود بذلك أن هناك العديد من الموظفين على أستعداد ﻷستخدام أجهزتهم الشخصية وهذا بالتأكد سيسعد أرباب العمل لكن ماذا عن قسم تكنولوجيا المعلومات؟ فالجهاز الذى يستخدمه الموظف به قوائم الاتصال والبريد الإلكتروني وملفات ووثائق وصور شخصية ورسائل النصية والتطبيقات ونظام تحديد المواقع GPS وذلك غير المخاطر الموجودة بسبب تصفح الإنترنت هل هم على أستعداد للتعامل مع هذا الموقف؟!

5-

وبمناسبة الحديث عن السياسات المطبقة في الشركات فقد قامت منذ أشهر منظمة CTIA الدولية التى تمثل صناعة الأتصالات اللاسلكية مع أقسام تكنولوجيا المعلومات بعمل دراسة عن هذه النقطة وقالت في ملخصها أن 60% من الشركات لديها سياسات رسمية للتعامل مع منهجية BYOD وأن 61% من الموظفين يعتقدون أن أجهزتهم تكون أكثر أماناً عندما يستخدموها في العمل ونفس تقريباً النسبة التى تفضل العمل في شركة تستخدم هذه المنهجية, وهناك نسبة تقدر بـ 11% من مستخدمي الهواتف الذكية والحواسيب المحمولة قد تعرضوا لهجوم إلكتروني عندما طبقوا هذه المنهجية على أجهزتهم.

ما هى السياسات الرسمية التى تقوم الشركات الكبرى بتفعيلها؟

حسنا, هناك نوعين من السياسات التى تطبق داخل الشبكات: النوع الأول يعرف بالسياسات الأساسية أو العامة وتقسم إلى تسعة عشر قسماً وهى Acceptable Use Policy, Password Policy, Backup Policy, Network Access Policy, Incident Response Policy, Remote Access Policy, Virtual Private Network (VPN) Policy, Guest Access Policy, Wireless Policy, Third Party Connection Policy, Network Security Policy, Encryption Policy, Confidential Data Policy, Data Classification Policy, Mobile Device Policy, Retention Policy, Outsourcing Policy, Physical Security Policy, Email Policy أما النوع الثاني فيعرف بالسياسات الفرعية وهى السياسات تطبق على حسب الموارد والأجهزة المستخدمة داخل الشبكة وسوف نفرد لها مساحة مخصصة لاحقاً بإذن الله.

ما هى الجهات والمؤسسات المشهورة التى تستخدم هذه المنهجية؟

هناك العديد من الجهات التى بدأت في استخدام هذه المنهجية فشركة IBM الأمريكية تطبقها على 80000 من أجهزة موظفيها وشركة سيسكو سيستمز تطبق هذه المنهجية على 66000 من موظفيها وهناك شركة Citrix وشركة Dell وشركة VMware وهناك أيضاً العديد من الجامعات التى تطبق هذه المنهجية مثل ففي أمريكا هناك جامعة تينيسي وجامعة ستون هيل وجامعة جنوب فلوريدا وفي البرازيل هناك جامعة ساو باولو وكلية كينجز في إنجلترا ولا ننسي التجربة الناجحة في مدارس مقاطعة فورسيث في ولاية جورجيا الأمريكية والتى بعدها بدأت أغلب المدارس هناك بتطبيقها أما القطاع الصحي فقد ذكر في دراسة معهد فونيمون أن 81% من مؤسسات الرعاية الصحية الأمريكية تسمح لموظفيها والطاقم الطبي بأستخدام أجهزتهم الخاصة أثناء العمل.

ما هى الحلول المتاحة من الشركات للتعامل مع منهجية BYOD؟

- تعتبر أجهزة Mobile Device Manager قطعة رئيسية في التحكم وإدارة الأجهزة من حيث وضع إعدادات والتشفير والحصول على أخر التحديثات وهناك العديد من الشركات التى تقدم هذه الحلول مثل شركة Air-Watch وشركة MobileIron وشركة Zenprise وشركة Fiberlink Communications وشركة SOTI وشركة Symantec وشركة IBM وشركة Tangoe وشركة McAfee وغيرها.

- يستخدم RSA SecurID لتوثيق الأتصال بين السيرفرات والمستخدم عن طريق PIN أو one-time password code خلال استخدام خدمة VPN.

- قاعدة بيانات مركزية لتحديد الحسابات والتقسيمات الإدارية في المؤسسة وهذا سيجعلنا نستخدم الـ Active Directory الخاص بشركة مايكروسوفت ومن الممكن أن نستخدم أيضاً الـ Certificate Authority الخاص بنفس الشركة لأصدار شهادات رقمية للحواسيب والهواتف الذكية ونستخدم الـ PKI للتحكم في هذه الأجهزة.

- هناك برامج أخرى تستخدم للربط بين الحواسيب والهواتف مثل برنامج ActiveSync وسنتحدث عن مثل هذه البرامج لاحقاً.

- أجهزة NAC تعتبر حل مناسب للتحكم في الأجهزة التى سترتبط بالشبكة, لمزيد من المعلومات يمكنكم قراءة الموضوع التالي عن أهمية هذه الأجهزة في الشبكة.

ما هو مستقبل هذه المنهجية وهل ستستخدم في الوطن العربي؟

بالنسبة للجزء الأول من السؤال فنؤكد أن هناك الكثير من اﻷبحاث والدراسات التى نشرت عن مستقبل الـ BYOD وأشهرها كان ما نشره موقع جارتنير المتخصص في أبحاث التكنولوجيا والذى قال فيه بإختصار: “هناك توقعات تشير أن بحلول عام 2017 ستنتقل نصف الشركات الموجودة في العالم إلى استخدام هذه المنهجية وهذا سيحدث نمو في سوقها سيصل إلى 181 مليار دولار” وقد وضحت هذه الدراسة أن مزايا الـ BYOD تفوق بكثير مساوئها ولكن يظل العيب الرئيسي بها هو أرتفاع تكلفة أجهزة MDM ولكن هذا لا يكاد يذكر بالمقارنة مع التكلفة المحتملة لدعوى قضائية أو فقدان السمعة المؤسسة في حال تم فقدان الملفات الحساسة أو سرقتها, أما الجزء الثاني للسؤال فسنرد بالارقام حيث ذكرت شركة لوجيكاليس البريطانية وشركة أوربا نتوركس الأمريكية قالتا بان العام الماضى شهد معدل نمو في الشرق الأوسط وصل إلى 80% في الإعتماد على هذه المنهجية وهناك دراسة أخرى لشركة Citrix الأمريكية تقول فيها أن بحلول العام القادم ستعتمد أكثر من 83% من الشركات المتواجدة في الشرق الأوسط على هذه المنهجية.